Nifi-Apache Nifi-系统管理大全

系统要求

Apache NiFi 可以在笔记本电脑这样简单的东西上运行,但它也可以聚类到许多企业级服务器上。因此,所需的硬件和内存数量将取决于所涉及的数据流的规模和性质。数据存储在磁盘上,而 NiFi 正在处理它。因此,NiFi 需要为其各种存储库分配足够的磁盘空间,特别是内容存储库、流文件存储库和出处存储库(请参阅系统属性部分,了解有关这些存储库的更多信息)。NiFi 具有以下最低系统要求:

- 需要 Java 8 或Java 11

- 支持操作系统:

- Linux

- Unix

- Windows

- macOS

- 支持的 Web 浏览器:

- Microsoft Edge: Current + (Current - 1)

- Mozilla FireFox: Current + (Current - 1)

- Google Chrome: Current + (Current - 1)

- Safari: Current + (Current - 1)

| 在持续和极高的吞吐量下,可能需要调整 CodeCache 设置以避免突然的性能损失。有关更多信息,请参阅引导属性部分。 | |

|---|---|

如何安装和启动 NiFi

- Linux/Unix/macOS

- 减压和未塔到所需的安装目录

- 在下面找到的文件中进行任何所需的编辑

<installdir>/conf- 至少,我们建议编辑nifi.属性文件并输入密码(参见下面的系统属性)

nifi.sensitive.props.key

- 至少,我们建议编辑nifi.属性文件并输入密码(参见下面的系统属性)

- 从目录中,通过键入执行以下命令:

<installdir>/bin``./nifi.sh <command>start: 在后台启动 NiFistop: 停止在后台运行的 Nifistatus: 提供 NiFi 的Current状态run: 在前景中运行 Nifi, 并等待 Ctrl - c 启动 Nifi 的关闭install: 安装 NiFi 作为一项服务, 然后可以通过service nifi startservice nifi stopservice nifi status

- Windows

- 减压到所需的安装目录中

- 在下面找到的文件中进行任何所需的编辑

<installdir>/conf- 至少,我们建议编辑nifi.属性文件并输入密码(参见下面的系统属性)

nifi.sensitive.props.key

- 至少,我们建议编辑nifi.属性文件并输入密码(参见下面的系统属性)

- 导航到目录

<installdir>/bin - 双击。这运行 NiFi 的前景, 并等待 Ctrl - c 启动关闭 Nifi

run-nifi.bat - 要查看 NiFi 的Current状态,请双击

status-nifi.bat

当 NiFi 首次启动时,创建以下文件和目录:

content_repositorydatabase_repositoryflowfile_repositoryprovenance_repositorywork目录logs目录- 在目录内,创建流.xml.gz文件

conf

| 出于安全目的,当没有提供安全配置时,NiFi 现在默认情况下将绑定到 127.0.0.1,并且仅通过此回路接口访问 UI。应配置 HTTPS 属性,以便从其他接口访问 NiFi。请参阅安全配置,了解如何做到这一点的指导。 | |

|---|---|

有关配置 NiFi 存储库和配置文件的更多信息,请参阅本指南的系统属性部分。

端口配置

NIFI

下表列出了 NiFi 使用的默认端口和nifi.属性文件中的相应属性。

| 功能 | 财产 | 默认值 |

|---|---|---|

| HTTPS Port | nifi.web.https.port |

8443 |

| Remote Input Socket Port* | nifi.remote.input.socket.port |

10443 |

| Cluster Node Protocol Port* | nifi.cluster.node.protocol.port |

11443 |

| Cluster Node Load Balancing Port | nifi.cluster.node.load.balance.port |

6342 |

| Web HTTP Forwarding Port | nifi.web.http.port.forwarding |

none |

标有星号 () 的端口的属性值在nifi.属性中默认为空白。表中显示的值是这些端口的默认值,当TLS 工具包用于生成nifi.属性*用于安全的 NiFi 实例时。TLS 工具包使用的默认证书管理局端口是 。9443 |

|

|---|---|

嵌入式ZooKeeper

下表列出了嵌入式ZooKeeper服务器使用的默认端口和ZooKeeper的相应属性。

| 功能 | 财产 | 默认值 |

|---|---|---|

| ZooKeeper服务器报价和领导者选举端口 | server.1 |

没有 |

| ZooKeeper客户端口(已弃用:截至 NiFi 1.10.x,客户端端口不再在单独的线路上指定) | clientPort |

2181 |

ZooKeeper服务器端口的评论示例包含在ZooKeeper。属性文件的形式。server.N=nifi-nodeN-hostname:2888:3888;2181 |

|

|---|---|

配置最佳实践

如果您在 Linux 上跑步,请考虑这些最佳实践。典型的 Linux 默认值不一定适合像 NiFi 这样的 IO 密集应用的需求。对于所有这些领域,您的分销要求可能有所不同。使用这些部分作为建议,但请咨询您的特定分布文档,了解如何最好地实现这些建议。

-

最大文件手柄

NiFi 会在任何时候都可能打开大量文件手柄。通过编辑*/等/安全/限制.conf*添加类似的东西来增加限制

* hard nofile 50000

* soft nofile 50000

-

最大叉过程

NiFi 可能会被配置为生成大量线程。要增加允许的数量,请编辑*/等/安全/限制。*

* hard nproc 10000

* soft nproc 10000

您的分发可能需要通过添加来编辑到*/etc/安全/限制。*

* soft nproc 10000

-

增加可用的 TCP 插座端口数量

如果您的流量将在一小段时间内设置并拆下大量插座,这一点尤其重要。

sudo sysctl -w net.ipv4.ip_local_port_range="10000 65000"

-

设置插座关闭时在TIMED_WAIT状态下停留多长时间

你不希望你的插座坐得太久,因为你想能够快速设置和拆解新的插座。这是一个好主意,阅读更多关于它,并适应类似的东西

内核 2.6

sudo sysctl -w net.ipv4.netfilter.ip_conntrack_tcp_timeout_time_wait="1"

内核 3.0

sudo sysctl -w net.netfilter.nf_conntrack_tcp_timeout_time_wait="1"

-

告诉Linux你从来不想让NIFI交换

对于某些应用程序来说,交换是很棒的。对于像 Nifi 这样总是想跑步的东西来说, 这不好。要告诉 Linux 您想换掉,您可以编辑*/等/sysctl.conf*以添加以下行

vm.swappiness = 0

对于处理各种 NiFi 重新存回的分区,请关闭诸如 。这样做会导致吞吐量的惊人颠簸。编辑文件和感兴趣的分区,添加选项。atime``/etc/fstab``noatime

推荐的防病毒排除

防病毒软件可能需要很长时间才能扫描大目录及其内的众多文件。此外,如果防病毒软件在扫描期间锁定文件或目录,则这些资源无法访问 NiFi 过程,导致 NiFi 实例/集群中这些资源出现延迟或不可用。为了防止这些性能和可靠性问题发生,强烈建议配置您的防病毒软件以跳过以下 NiFi 目录上的扫描:

content_repositoryflowfile_repositorylogsprovenance_repositorystate

安全配置

NiFi 为安全目的提供了多种不同的配置选项。最重要的属性是 nifi.属性文件中标题下的"安全属性"下的属性。为了安全运行,必须设置以下属性:

| 属性名称 | 描述 |

|---|---|

nifi.security.truststorePasswd |

信托商店的密码。 |

nifi.security.keystore |

包含服务器私钥的钥匙店文件名。 |

nifi.security.keystoreType |

钥匙店的类型。必须是或或。JKS 是首选类型,BCFKS 和 PKCS12 文件将加载弹力城堡提供商。PKCS12``JKS``BCFKS |

nifi.security.keystorePasswd |

钥匙店的密码。 |

nifi.security.keyPasswd |

钥匙店中证书的密码。如果不设置,将使用其值。nifi.security.keystorePasswd |

nifi.security.truststore |

信托商店的档案名,将用于授权那些连接到 NiFi。没有信托商店的安全实例将拒绝所有传入的连接。 |

nifi.security.truststoreType |

信托商店的类型。必须是或或。JKS 是首选类型,BCFKS 和 PKCS12 文件将加载弹力城堡提供商。PKCS12``JKS``BCFKS |

配置上述属性后,我们可以通过 HTTPS 而不是 HTTP 访问用户界面。这是通过设置和属性来实现的。该属性指示服务器应运行哪个主机名。如果需要从所有网络接口访问 HTTPS 接口,则应使用 HTTPS 接口的价值。允许管理员配置应用程序仅在特定的网络接口上运行,或者可以指定属性。nifi.web.https.host``nifi.web.https.port``nifi.web.https.host``0.0.0.0``nifi.web.http.network.interface*``nifi.web.https.network.interface*

启用 HTTPS 时,必须解置属性。NiFi 仅支持在 HTTP或HTTPS 上运行,而不是同时运行。nifi.web.http.port |

|

|---|---|

NiFi 的 Web 服务器将要求访问用户界面的用户进行基于证书的客户身份验证,而该验证机制不需要单向 SSL(例如 LDAP、OpenId 连接等)。启用替代身份验证机制将配置 Web 服务器以进行 WAND 证书基础客户端身份验证。这将允许它支持用户与证书和那些没有可能登录凭据。有关详细信息,请参阅用户身份验证。

现在,用户界面已得到保护,我们也可以轻松地保护站点到站点的连接和内部集群通信。这是通过设置和属性,分别,以。这些通信始终需要双向 SSL,因为节点将使用其配置的钥匙店/信托商店进行身份验证。nifi.remote.input.secure``nifi.cluster.protocol.is.secure``true

NiFi 的 Web SSL 上下文工厂的自动刷新可使用以下属性启用:

| 属性名称 | 描述 |

|---|---|

nifi.security.autoreload.interval |

指定检查钥匙店和信托商店以获取更新的间隔。仅适用于设置为 。默认值是 。nifi.security.autoreload.enabled``true``10 secs |

nifi.security.autoreload.enabled |

具体说明如果检测到钥匙店和信托商店的更新,是否应自动重新加载 SSL 上下文工厂。默认情况下,它被设置为 。false |

一旦该属性被设置为,对配置的钥匙店和信托商店的任何有效更改将导致 NiFi 的 SSL 上下文工厂重新加载,使客户能够拾取更改。这是为了允许过期的证书在钥匙店更新和新的受信任证书添加到信托商店,所有无需重新启动 NiFi 服务器。nifi.security.autoreload.enabled``true

自动刷新逻辑不会拾取对任何或属性的更改,该逻辑假定密码和存储路径将保持不变。nifi.security.keystore*``nifi.security.truststore* |

|

|---|---|

TLS 生成工具包

为了方便 NiFi 的安全设置,您可以使用命令线实用程序自动生成所需的密钥商店、托管店和相关配置文件。这对于保护多个 NiFi 节点特别有用,这可能是一个繁琐且容易出错的过程。有关更多信息,请参阅NiFi 工具包指南中的TLS工具包部分。相关主题包括:tls-toolkit

TLS 密码套件

Java 运行时间环境提供指定自定义 TLS 密码套件的功能,以便服务器在接受客户端连接时使用。有关更多信息,请参阅此处。要将此功能用于 NiFi 网络服务,可以设置以下 NiFi 属性:

| 属性名称 | 描述 |

|---|---|

nifi.web.https.ciphersuites.exclude |

一组密码,不得用于传入的客户端连接。设置后可过滤可用密码。 |

nifi.web.https.ciphersuites.include |

一组密码可供传入的客户端连接使用。如果设置,将替换系统默认值。 |

每个属性应采取逗号分离列表的形式,共同密码名称在这里指定。也可以指定常规表达式(例如)。^.*GCM_SHA256$

语义与以下码头 API 的使用相匹配:

用户身份验证

NiFi 通过客户端证书、用户名/密码、阿帕奇旋钮或OpenId 连接支持用户身份验证。

用户名/密码身份验证由"登录身份提供商"执行。登录身份提供商是一种可插入的机制,可通过用户名/密码对用户进行身份验证。要使用的登录身份提供商配置在nifi.属性文件中。目前,NiFi提供用户名/密码与登录身份提供商选项的单用户,轻量级目录访问协议(LDAP)和Kerberos。

该属性指定登录身份提供商的配置文件。默认情况下,此属性设置为 。nifi.login.identity.provider.configuration.file``./conf/login-identity-providers.xml

该属性指示应使用配置的登录身份提供商中的哪一个。此属性的默认值是使用生成的用户名和密码支持身份验证。nifi.security.user.login.identity.provider``single-user-provider

在 OpenId 连接身份验证期间,NiFi 将重定向用户在返回到 NiFi 之前与提供商登录。然后,NiFi 将致电提供商以获取用户身份。

在阿帕奇诺克斯认证期间,NiFi 将重定向用户在返回 NiFi 之前与阿帕奇诺克斯登录。NiFi 将在认证过程中验证阿帕奇诺克斯令牌。

| NiFi 只能在给定时间配置用户名/密码、OpenId 连接或阿帕奇诺克斯。它不支持同时运行其中的每一个。NiFi 将要求客户端证书通过 HTTPS 对用户进行身份验证,如果这些证书没有配置的话。 | |

|---|---|

用户不能匿名验证与 NiFi 的安全实例,除非设置为 。如果是这样的话,NiFi 还必须配置一个授权机构,该授权人支持授权匿名用户。目前,NiFi 不附带任何支持此的授权商。这里有一个功能请求,以帮助支持它(NIFI-2730)。nifi.security.allow.anonymous.authentication``true

设置时需要考虑三种情况。当用户直接呼叫端点而没有尝试身份验证时,将控制请求是经过身份验证还是被拒绝。其他两种情况是代理请求时。这可以通过 NiFi 节点(例如 NiFi 集群中的节点)代理,也可以由代理匿名用户请求的单独代理代理。在这些代理方案中,将控制请求是经过验证还是被拒绝。在所有这些情况下,如果请求经过认证,则随后将根据请求的资源获得正常授权。nifi.security.allow.anonymous.authentication``nifi.security.allow.anonymous.authentication``nifi.security.allow.anonymous.authentication

| NiFi 不会通过 HTTP 执行用户身份验证。使用 HTTP,所有用户将被授予所有角色。 | |

|---|---|

单个用户

默认单用户登录身份提供商支持自动生成用户名和密码凭据。

生成的用户名将是一个由 36 个字符组成的随机 UUID。生成的密码将是一个由 32 个字符组成的随机字符串,并使用 bcrypt 哈希进行存储。

nifi.属性中的默认配置启用了单个用户身份验证:

nifi.security.user.login.identity.provider=single-user-provider

默认登录身份提供商.xml包括空白提供商定义:

<provider>

<identifier>single-user-provider</identifier>

<class>org.apache.nifi.authentication.single.user.SingleUserLoginIdentityProvider</class>

<property name="Username"/>

<property name="Password"/>

</provider>

以下命令可用于更改用户名和密码:

$ ./bin/nifi.sh set-single-user-credentials <username> <password>

轻量级目录访问协议 (LDAP)

下面是配置与目录服务器集成以验证用户的登录身份提供商的示例和描述。

在nifi.属性中设置以下设置为 LDAP 用户名/密码身份验证:

nifi.security.user.login.identity.provider=ldap-provider

修改登录身份提供商.xml启用 。以下是文件中提供的示例:ldap-provider

<provider>

<identifier>ldap-provider</identifier>

<class>org.apache.nifi.ldap.LdapProvider</class>

<property name="Authentication Strategy">START_TLS</property>

<property name="Manager DN"></property>

<property name="Manager Password"></property>

<property name="TLS - Keystore"></property>

<property name="TLS - Keystore Password"></property>

<property name="TLS - Keystore Type"></property>

<property name="TLS - Truststore"></property>

<property name="TLS - Truststore Password"></property>

<property name="TLS - Truststore Type"></property>

<property name="TLS - Client Auth"></property>

<property name="TLS - Protocol"></property>

<property name="TLS - Shutdown Gracefully"></property>

<property name="Referral Strategy">FOLLOW</property>

<property name="Connect Timeout">10 secs</property>

<property name="Read Timeout">10 secs</property>

<property name="Url"></property>

<property name="User Search Base"></property>

<property name="User Search Filter"></property>

<property name="Identity Strategy">USE_DN</property>

<property name="Authentication Expiration">12 hours</property>

</provider>

具有以下属性:ldap-provider

| 属性名称 | 描述 |

|---|---|

Authentication Expiration |

用户身份验证有效期。如果用户从未注销,则需要他们在此持续时间后登录。 |

Authentication Strategy |

如何验证与 LDAP 服务器的连接。可能的值是,或。ANONYMOUS``SIMPLE``LDAPS``START_TLS |

Manager DN |

用于绑定到 LDAP 服务器以搜索用户的管理器的 DN。 |

Manager Password |

用于绑定到 LDAP 服务器以搜索用户的管理器密码。 |

TLS - Keystore |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的钥匙店路径。 |

TLS - Keystore Password |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的钥匙店密码。 |

TLS - Keystore Type |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的钥匙店类型(即。 或))JKS``PKCS12 |

TLS - Truststore |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的信托商店路径。 |

TLS - Truststore Password |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的信托商店密码。 |

TLS - Truststore Type |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的信托商店类型(即。 或))JKS``PKCS12 |

TLS - Client Auth |

使用 LDAPS 或START_TLS连接到 LDAP 时的客户身份验证策略。可能的值是, . .REQUIRED``WANT``NONE |

TLS - Protocol |

使用 LDAPS 或START_TLS连接到 LDAP 时要使用的协议。(例如,等等)。TLS``TLSv1.1``TLSv1.2 |

TLS - Shutdown Gracefully |

指定在目标上下文关闭之前是否应优雅地关闭 TLS。默认为假。 |

Referral Strategy |

处理转介的策略。可能的值是, . .FOLLOW``IGNORE``THROW |

Connect Timeout |

连接超时的持续时间。(即)。10 secs |

Read Timeout |

读取超时时间的持续时间。(即)。10 secs |

Url |

LDAP 服务器的隔空网蛋白列表(即)。ldap://<hostname>:<port> |

User Search Base |

用于搜索用户的底座 DN(即)。CN=Users,DC=example,DC=com |

User Search Filter |

过滤器,以搜索用户对。(即)。用户指定的名称插入"{0}"。User Search Base``sAMAccountName={0} |

Identity Strategy |

识别用户的策略。可能的值是和 。缺少此属性的默认功能是USE_DN以保留向后兼容性。 如果可能,将使用用户条目的完整 DN。 将使用用户登录的用户名。USE_DN``USE_USERNAME``USE_DN``USE_USERNAME |

| 要更改nifi.属性和登录身份提供商.xml才能生效,需要重新启动 NiFi。如果 NiFi 是聚类的,则所有节点上的配置文件必须相同。 | |

|---|---|

克贝罗斯

以下是配置与 Kerberos 密钥分发中心 (KDC) 集成以验证用户的登录身份提供商的示例和描述。

在nifi.属性中设置以下设置为启用 Kerberos 用户名/密码身份验证:

nifi.security.user.login.identity.provider=kerberos-provider

修改登录身份提供商.xml启用 。以下是文件中提供的示例:kerberos-provider

<provider>

<identifier>kerberos-provider</identifier>

<class>org.apache.nifi.kerberos.KerberosProvider</class>

<property name="Default Realm">NIFI.APACHE.ORG</property>

<property name="Authentication Expiration">12 hours</property>

</provider>

具有以下属性:kerberos-provider

| 属性名称 | 描述 |

|---|---|

Default Realm |

当用户输入不完整的用户委托(即)时,提供默认领域。NIFI.APACHE.ORG |

Authentication Expiration |

用户身份验证有效期。如果用户从未注销,则需要他们在此持续时间后登录。 |

另请参阅Kerberos 服务,允许通过客户 Kerberos 门票进行单次登录访问。

| 要更改nifi.属性和登录身份提供商.xml才能生效,需要重新启动 NiFi。如果 NiFi 是聚类的,则所有节点上的配置文件必须相同。 | |

|---|---|

开放式连接

要通过 OpenId 连接实现身份验证,以下属性必须在nifi. 属性中配置。

| 属性名称 | 描述 |

|---|---|

nifi.security.user.oidc.discovery.url |

所需的 OpenId 连接提供商(http://openid.net/specs/openid-connect-discovery-1_0.html)的发现 URL。 |

nifi.security.user.oidc.connect.timeout |

与 OpenId 连接提供商通信时连接超时。 |

nifi.security.user.oidc.read.timeout |

与 OpenId 连接提供商通信时阅读超时。 |

nifi.security.user.oidc.client.id |

在 OpenId 连接提供商注册后,NiFi 的客户 ID。 |

nifi.security.user.oidc.client.secret |

在 OpenId 连接提供商注册后,NiFi 的客户秘密。 |

nifi.security.user.oidc.preferred.jwsalgorithm |

验证身份令牌的首选算法。如果此值为空白,它将默认到 OpenId 连接提供商需要根据规范支持该值。如果此值是,或者,NiFi 将尝试使用指定的客户端秘密验证 HMAC 受保护的令牌。如果这个值是,NiFi将尝试验证不安全/纯代币。此算法的其他值将尝试解析为 RSA 或 EC 算法,以便与通过发现 URL 中发现的元数据中的元数据中的jwks_uri提供的 JSON Web 密钥 (JWK) 一起使用。RS256``HS256``HS384``HS512``none |

nifi.security.user.oidc.additional.scopes |

Comma 分离示波器,除和 。openid``email |

nifi.security.user.oidc.claim.identifying.user |

标识要登录的用户的索赔;默认是 。可能需要通过使用前请求。email``nifi.security.user.oidc.additional.scopes |

nifi.security.user.oidc.fallback.claims.identifying.user |

Comma 分离了用于识别用户的可能回退声明,以防登录用户不存在索赔。nifi.security.user.oidc.claim.identifying.user |

萨姆尔

要通过 SAML 实现身份验证,以下属性必须在nifi. 属性中配置。

| 属性名称 | 描述 |

|---|---|

nifi.security.user.saml.idp.metadata.url |

获取身份提供者元数据的 URL。元数据可以通过或,或可以引用本地文件从身份提供者检索。http://``https://``file:// |

nifi.security.user.saml.sp.entity.id |

服务提供商的实体 ID(即 NiFi)。此值将用作 SAML 身份验证请求,并且应为有效的 URI。在某些情况下,服务提供商实体 ID 必须提前向身份提供商注册。Issuer |

nifi.security.user.saml.identity.attribute.name |

包含用户身份的 SAML 断言属性的名称。此属性是可选的,如果没有指定,或者未找到属性,则将使用主题的 NameID。 |

nifi.security.user.saml.group.attribute.name |

包含用户所属群名的 SAML 断言属性的名称。此属性是可选的,但如果填充,这些组将传递到授权过程。 |

nifi.security.user.saml.metadata.signing.enabled |

启用生成的服务提供商元数据的签名。 |

nifi.security.user.saml.request.signing.enabled |

控制生成的服务提供商元数据的价值。这表明服务提供商(即 NiFi) 不应签署发送给身份提供商的身份验证请求,但如果身份提供商表示,则请求仍可能需要签名。AuthnRequestsSigned``nifi-api/access/saml/metadata``WantAuthnRequestSigned=true |

nifi.security.user.saml.want.assertions.signed |

控制生成的服务提供商元数据的价值。这表明身份提供者应签署断言,但某些身份提供商可能会提供自己的配置来控制断言是否已签名。WantAssertionsSigned``nifi-api/access/saml/metadata |

nifi.security.user.saml.signature.algorithm |

签署 SAML 消息时要使用的算法。引用打开 SAML 签名常数以获得有效值列表。如果不具体说明,将使用 SHA-256 的默认值。 |

nifi.security.user.saml.signature.digest.algorithm |

签署 SAML 消息时要使用的消化算法。引用打开 SAML 签名常数以获得有效值列表。如果不具体说明,将使用 SHA-256 的默认值。 |

nifi.security.user.saml.message.logging.enabled |

启用用于调试目的的 SAML 消息的记录。 |

nifi.security.user.saml.authentication.expiration |

NiFi JWT 的到期,该产品将由成功的 SAML 认证响应生成。 |

nifi.security.user.saml.single.logout.enabled |

启用 SAML 单Log,从而导致 NiFi 的注销注销到身份提供商的注销。默认情况下,NiFi 的注销只会删除 NiFi JWT。 |

nifi.security.user.saml.http.client.truststore.strategy |

当 Idp 元数据 URL 以 https 开始时, 信托商店策略。使用 JDK 默认信托商店的指示值。“NIFI"值表示使用指定的信托商店。JDK``nifi.security.truststore |

nifi.security.user.saml.http.client.connect.timeout |

与 SAML IDP 通信时的连接超时。 |

nifi.security.user.saml.http.client.read.timeout |

与 SAML IDP 通信时的读取超时。 |

阿帕奇·诺克斯

要通过阿帕奇诺克斯启用身份验证,以下属性必须在nifi. 属性中配置。

| 属性名称 | 描述 |

|---|---|

nifi.security.user.knox.url |

阿帕奇诺克斯登录页面的 URL。 |

nifi.security.user.knox.publicKey |

通往阿帕奇诺克斯公钥的路径,用于验证 HTTP Cookie 中身份验证令牌的签名。 |

nifi.security.user.knox.cookieName |

阿帕奇·诺克斯在成功登录后将生成的 HTTP 曲奇的名称。 |

nifi.security.user.knox.audiences |

自选。允许受众的逗号单独列出。如果设置,代币中的观众必须出现在此列表中。代币中填充的受众可以配置在诺克斯。 |

多租户授权

配置 NiFi 以安全运行并具有身份验证机制后,您必须配置谁有权访问系统,以及他们的访问级别。您可以使用"多租户授权"来做到这一点。多租户授权使多个用户组(租户)能够命令、控制和观察数据流的不同部分,并具有不同级别的授权。当经过验证的用户尝试查看或修改 NiFi 资源时,系统会检查用户是否具有执行该操作的特权。这些特权由您可以在全系统范围内应用或应用于各个组件的政策定义。

授权配置

“授权人"通过在启动时创建初步授权,授予用户管理用户和策略的特权。

授权人使用nifi. 属性文件中的两个属性进行配置。

- 该属性指定了定义授权人的位置配置文件。默认情况下,选择位于根安装会议目录中的授权人.xml文件。

nifi.authorizer.configuration.file - 该属性指示授权人文件中配置的授权人中的哪一个.xml文件要使用。

nifi.security.user.authorizer

授权人.xml设置

授权人.xml文件用于定义和配置可用的授权人。默认授权人是标准管理授权人。托管授权人由用户群提供者和访问政策提供者组成。用户、组和访问策略将通过这些提供商进行加载和可选配置。托管授权人将根据这些提供的用户、组和访问策略做出所有访问决策。

在启动过程中,需要检查以确保没有两个具有相同身份/名称的用户/组。无论配置的实现情况如何,此检查都会执行。这是必要的,因为这是用户/组在访问决策过程中的身份识别和授权方式。

文件使用者组提供者

默认用户群提供者是文件用户群提供者,但是,您可以开发额外的用户群提供者作为扩展。文件使用者组提供者具有以下属性:

- 用户文件 - 文件用户群提供者存储用户和组的文件。默认情况下,选择目录中的用户.xml。

conf - 传统授权用户文件 - 进入现有授权用户的完整路径.xml该路径将自动用于将用户和组加载到用户文件中。

- 初始用户身份 - 用户和系统的身份,以种子用户文件。每个属性的名称必须是唯一的,例如:“初始用户标识 A”、“初始用户标识 B”、“初始用户标识 C"或"初始用户标识 1”、“初始用户标识 2”、“初始用户标识 3”

拉达普瑟集团提供器

用户群提供者的另一个选项是 LdapUser 组提供者。默认情况下,此选项会被注释,但可以配置以取代文件使用者群提供者。这将同步来自目录服务器的用户和组,并将它们以仅读形式以 NiFi UI 形式呈现。

LdapUser 群提供者具有以下属性:

| 属性名称 | 描述 |

|---|---|

Group Member Attribute - Referenced User Attribute |

如果空白,定义中的属性值预计将是用户的完整 dn。如果不是空白,此属性将定义用户 ldap 条目的属性,其中定义的属性值是引用 (即) 。使用此属性也需要配置。(即 与。Group Member Attribute``Group Member Attribute``uid``User Search Base``member: cn=User 1,ou=users,o=nifi``memberUid: user1) |

Authentication Strategy |

如何验证与 LDAP 服务器的连接。可能的值是,或。ANONYMOUS``SIMPLE``LDAPS``START_TLS |

Manager DN |

用于绑定到 LDAP 服务器以搜索用户的管理器的 DN。 |

Manager Password |

用于绑定到 LDAP 服务器以搜索用户的管理器密码。 |

TLS - Keystore |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的钥匙店路径。 |

TLS - Keystore Password |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的钥匙店密码。 |

TLS - Keystore Type |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的钥匙店类型(即。 或))JKS``PKCS12 |

TLS - Truststore |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的信托商店路径。 |

TLS - Truststore Password |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的信托商店密码。 |

TLS - Truststore Type |

使用 LDAPS 或START_TLS连接到 LDAP 时使用的信托商店类型(即。 或))JKS``PKCS12 |

TLS - Client Auth |

使用 LDAPS 或START_TLS连接到 LDAP 时的客户身份验证策略。可能的值是, . .REQUIRED``WANT``NONE |

TLS - Protocol |

使用 LDAPS 或START_TLS连接到 LDAP 时要使用的协议。(例如,等等)。TLS``TLSv1.1``TLSv1.2 |

TLS - Shutdown Gracefully |

指定在目标上下文关闭之前是否应优雅地关闭 TLS。默认为假。 |

Referral Strategy |

处理转介的策略。可能的值是, . .FOLLOW``IGNORE``THROW |

Connect Timeout |

连接超时的持续时间。(即)。10 secs |

Read Timeout |

读取超时时间的持续时间。(即)。10 secs |

Url |

LDAP 服务器的隔空网蛋白列表(即)。ldap://<hostname>:<port> |

Page Size |

在检索用户和组时设置页面大小。如果没有指定,则不执行传呼。 |

Group Membership - Enforce Case Sensitivity |

确定组成员资格决策是否对案例敏感。当推断出用户或组(不指定或用户或组搜索基数或用户身份属性或群名属性)时,将强制执行案例敏感性,因为用于用户身份或群名的值将模棱两可。默认为假。 |

Sync Interval |

同步用户和组之间的时间。(即)。最低允许值是 。30 mins``10 secs |

User Search Base |

用于搜索用户的底座 DN(即)。需要搜索用户。ou=users,o=nifi |

User Object Class |

用于识别用户的对象类(即)。如果搜索用户,则需要。person |

User Search Scope |

搜索用户的搜索范围(或)。如果搜索用户,则需要。ONE_LEVEL``OBJECT``SUBTREE |

User Search Filter |

过滤器,用于搜索用户对(即)。自选。User Search Base``(memberof=cn=team1,ou=groups,o=nifi) |

User Identity Attribute |

用于提取用户身份的属性(即)。自选。如果不设置,则使用整个 DN。cn |

User Group Name Attribute |

用于定义组成员资格的属性(即)。自选。如果不设置组成员资格,则不会通过用户计算。将依赖于通过设置来定义组成员资格。此属性的价值是用户 ldap 条目中的属性名称,该属性将其与组关联。例如,该用户属性的价值可能是 dn 或组名。预期值在 。memberof``Group Member Attribute``User Group Name Attribute - Referenced Group Attribute |

User Group Name Attribute - Referenced Group Attribute |

如果为空白,则所定义的属性值应为组的完整 dn。如果不是空白,此属性将定义所定义的属性值为引用的组 ldap 条目的属性(即)。使用此属性也需要配置。User Group Name Attribute``User Group Name Attribute``name``Group Search Base |

Group Search Base |

用于搜索组(即)的基础 DN。需要搜索组。ou=groups,o=nifi |

Group Object Class |

识别组的对象类(即)。需要搜索组。groupOfNames |

Group Search Scope |

搜索组的搜索范围(或)。需要搜索组。ONE_LEVEL``OBJECT``SUBTREE |

Group Search Filter |

过滤器搜索组对。自选。Group Search Base |

Group Name Attribute |

用于提取组名(即)的属性。自选。如果不设置,则使用整个 DN。cn |

Group Member Attribute |

用于定义组成员资格的属性(即)。自选。如果不设置组成员资格,则不会通过组计算。将依赖于通过设置来定义组成员资格。此属性的价值是将属性与用户关联的组 ldap 条目中的属性名称。例如,该组属性的价值可能是 dn 或成员Uid。预期值在 。(即 与。member``User Group Name Attribute``Group Member Attribute - Referenced User Attribute``member: cn=User 1,ou=users,o=nifi``memberUid: user1) |

| nifi.属性中指定的任何身份映射规则也将应用于用户身份。未映射组名。 | |

|---|---|

壳牌使用者集团提供

ShellUserGroup 提供者使用外壳命令从类似 Unix 的系统获取用户和组详细信息。

此提供商执行各种外壳管道,并带有诸如 Linux 和 macOS 等命令。getent``dscl

支持的系统可以配置为从外部来源(如 LDAP 或 NIS)检索用户和组。在这些情况下,外壳命令将返回这些外部用户和组。这为管理员提供了集成用户和组目录服务的另一种机制。

壳牌使用者集团提供者具有以下属性:

| 属性名称 | 描述 |

|---|---|

Exclude Users |

用于排除用户的常规表达方式。默认值是”",这意味着没有用户被排除在外。 |

Initial Refresh Delay |

第一次用户和组刷新之前初始延迟的持续时间。(即)。默认是 。10 secs``5 mins |

Refresh Delay |

每个用户和组刷新之间的延迟持续时间。(即)。默认是 。10 secs``5 mins |

Exclude Groups |

用于排除组的常规表达。默认值为”",这意味着不包括任何组。 |

与 LdapUser 群提供者一样,壳牌使用者集团提供者也在*授权人的文件中进行了评论.xml。*请参阅该评论以提供使用示例。

蔚蓝图使用者组提供者

AzureGraph 用户群提供者使用微软图形 API 从 Azure 活动目录 (AAD) 获取用户和组。

根据 Azure AD 组的显示名属性对下的筛选条件(、和)进行分组获取。然后从这些组加载成员用户。应至少指定一个筛选条件。Group Filter Prefix``Group Filter Suffix``Group Filter Substring``Group Filter List Inclusion

此提供商需要 Azure 应用程序注册:

- 微软图形组. 阅读. 全部和用户. 阅读. 所有 API 权限,并经管理员同意

- 客户端秘密或应用程序密码

- UPN 和/或电子邮件的 ID 令牌声明

AzureGraphUser群提供器具有以下属性:

| 属性名称 | 描述 |

|---|---|

Claim for Username |

用户目录对象的属性映射到 NiFi 用户名字段。默认值是"上"。“电子邮件"是设置为"upn"的另一种选择。nifi.security.user.oidc.fallback.claims.identifying.user |

Refresh Delay |

每个用户和组刷新之间的延迟持续时间。默认是 。5 mins |

Authority Endpoint |

Azure AD 登录的终点。这可以在 Azure 活动目录下的 Azure 门户中找到,→应用程序注册→ [应用程序名称] →端点。例如,全球权威端点是 https://login.microsoftonline.com。 |

Directory ID |

Azure AD 租户的租户 ID 或目录 ID。这可以在 Azure 活动目录下的 Azure 门户中找到,→应用程序注册→ [应用程序名称] →目录 (租户) ID。 |

Application ID |

Azure 应用程序注册的客户 ID 或应用程序 ID。这可以在 Azure 活动目录下的 Azure 门户中找到,→应用程序注册→ [应用程序名称] →概述→应用程序 (客户端) ID。 |

Client Secret |

Azure 应用程序注册的客户端秘密。根据 Azure 活动目录,您可以在 Azure 门户中创建秘密→应用程序注册→ [应用程序名称] →证书→客户机密→ []新客户秘密。 |

Group Filter Prefix |

Azure AD 组的前缀过滤器。与组显示名匹配,仅检索以提供前缀开头的名称的组。 |

Group Filter Suffix |

Azure AD 组的后缀过滤器。与组显示名匹配,仅检索以所提供的后缀结尾的名称的组。 |

Group Filter Substring |

Azure AD 组的子弦过滤器。与组显示名称匹配,仅检索包含所提供子弦的名称的组。 |

Group Filter List Inclusion |

Azure AD 组的通信分离列表。如果没有指定基于字符串的匹配过滤器(即前缀、后缀和子弦),则设置此属性以避免取取 Azure AD 租户中的所有组和用户。 |

Page Size |

与微软图形 API 一起使用的页面大小。设置为 0 以禁用寻呼 API 呼叫。默认值: 50, 最大: 999. |

与 LdapUser 群提供器和壳牌使用者组提供器一样,AzureGraphUserGroup 提供者配置也在授权人.xml文件中进行了评论。请参阅入门配置的评论。

综合实施

用户群提供者的另一个选项是复合实现。这意味着可以配置和组合多个源/实现。例如,管理员可以配置用户/组从文件和目录服务器加载。有两个复合实现,一个支持多个用户群提供者,一个支持多个用户群提供者和一个可配置的用户组提供器。

复合用户群提供器将为从多个来源检索用户和组提供支持。复合使用者集团提供者具有以下属性:

| 属性名称 | 描述 |

|---|---|

User Group Provider [unique key] |

用户组提供商要加载的标识符。每个属性的名称必须是唯一的,例如:“用户组提供商 A”、“用户组提供商 B”、“用户组提供商 C"或"用户组提供商 1”、“用户组提供商 2”、“用户组提供商 3” |

| nifi. 属性中指定的任何身份映射规则均不在此实施中应用。此行为需要由基础实现应用。 | |

|---|---|

复合可配置用户群提供器将为从多个来源检索用户和组提供支持。此外,还需要一个可配置的用户组提供商。可配置用户组提供商的用户是可配置的,但从用户组提供商之一(唯一密钥)加载的用户将无法配置。复合可配置使用者组提供器具有以下属性:

| 属性名称 | 描述 |

|---|---|

User Group Provider [unique key] |

用户组提供商要加载的标识符。每个属性的名称必须是唯一的,例如:“用户组提供商 A”、“用户组提供商 B”、“用户组提供商 C"或"用户组提供商 1”、“用户组提供商 2”、“用户组提供商 3” |

Configurable User Group Provider |

可配置的用户群提供商。 |

文件处理政策提供者

默认的访问政策提供者是文件访问政策提供者,但是,您可以开发额外的访问政策提供者作为扩展。文件处理政策提供者具有以下属性:

| 属性名称 | 描述 |

|---|---|

Node Group |

包含 NiFi 聚类节点的组的名称。这通常用于动态添加节点/从组集中删除节点。 |

User Group Provider |

上面定义的用户组提供商的标识符将用于访问用户和组,以便在托管访问策略中使用。 |

Authorizations File |

文件获得政策提供者将存储策略的文件。 |

Initial Admin Identity |

初始管理员用户的身份,该用户将被授予对 UI 的访问权限,并具有创建更多用户、组和策略的能力。使用证书或 LDAP 或 Kerberos 本金时,此属性的价值可能是 DN。此属性仅在未定义其他策略时使用。如果指定此属性,则无法指定"遗产授权用户文件”。 |

Legacy Authorized Users File |

通往现有授权用户的完整路径.xml将自动转换为新的授权模式。如果指定了此属性,则无法指定初始管理员身份,并且此属性仅在未定义其他用户、组和策略时使用。 |

Node Identity |

NIFI聚类节点的身份。当聚类时,应定义每个节点的属性,以便每个节点了解所有其他节点。如果不对这些属性进行聚类,则可以忽略这些属性。每个属性的名称必须是唯一的,例如三个节点组:“节点标识 A”、“节点标识 B”、“节点标识 C"或"节点标识 1”、“节点标识 2”、“节点标识 3” |

| 在初始管理员身份、节点身份属性中配置或在旧版授权用户文件中发现的身份必须在配置的用户群提供商中提供。 | |

|---|---|

| 传统用户文件中的任何用户都必须在配置的用户群提供商中找到。 | |

|---|---|

| nifi.属性中指定的任何身份映射规则也将应用于节点标识,因此值应是未映射的身份(即证书中的完整 DN)。此标识必须在配置的用户群提供商中找到。 | |

|---|---|

标准管理授权人

默认授权人是标准管理授权人,但是,您可以开发额外的授权人作为扩展。标准管理授权人具有以下属性:

| 属性名称 | 描述 |

|---|---|

Access Policy Provider |

上面定义的访问策略提供商的标识符。 |

文件授权人

文件授权已替换为上文所述更精细的标准管理授权方法。但是,由于向后兼容性原因,它仍然可用。文件授权人具有以下属性:

| 属性名称 | 描述 |

|---|---|

Node Identity |

NIFI聚类节点的身份。当聚类时,应定义每个节点的属性,以便每个节点了解所有其他节点。如果不进行聚类,这些属性可能会被忽略。 |

Authorizations File |

文件授权人存储策略的文件。默认情况下,选择目录中的授权.xml。conf |

Users File |

文件授权人存储用户和组的文件。默认情况下,选择目录中的用户.xml。conf |

Initial Admin Identity |

初始管理员用户的身份,该用户被授予对 UI 的访问权限,并具有创建额外用户、组和策略的能力。此属性仅在未定义其他用户、组和策略时使用。 |

Legacy Authorized Users File |

通往现有授权用户的完整路径.xml自动转换为多租户授权模式。此属性仅在未定义其他用户、组和策略时使用。 |

| nifi.属性中指定的任何身份映射规则也将应用于初始管理员身份,因此该值应为未映射标识。 | |

|---|---|

| nifi.属性中指定的任何身份映射规则也将应用于节点标识,因此值应是未映射的身份(即证书中的完整 DN)。 | |

|---|---|

初始管理员身份(新NIFI实例)

如果您是首次设置安全的 NiFi 实例,则必须在授权人文件中手动指定"初始管理员身份".xml文件。此初始管理员用户被授予对 UI 的访问权限,并具有创建更多用户、组和策略的能力。此属性的价值可能是 DN(使用证书或 LDAP 时)或 Kerberos 本金。如果您是 NiFi 管理员,请将自己添加为"初始管理员身份"。

编辑并保存授权文件后.xml重新启动 NiFi。在重新启动期间,用户和管理员身份和管理员策略*.xml和授权.xml*文件中添加了"初始管理员标识"用户和管理策略。一旦 NiFi 启动,“初始管理员身份"用户将能够访问 UI 并开始管理用户、组和策略。

| 对于全新的安全流,提供"初始管理员身份"使用户能够进入 UI 并管理用户、组和策略。但是,如果该用户想要开始修改流,他们需要为根过程组授予自己的策略。系统无法自动做到这一点,因为在新的流中,根过程组的 UUID 在流生成之前不会是永久性的*.xml.gz。如果 NiFi 实例是从现有流中升级.xml.gz*或从不安全到安全的 1.x 实例升级,则"初始管理员身份"用户将自动获得修改流的权限。 | |

|---|---|

下面描述了一些常用案例。

基于文件(LDAP 认证)

下面是一个使用约翰·史密斯这个名字的LDAP条目示例:

<authorizers>

<userGroupProvider>

<identifier>file-user-group-provider</identifier>

<class>org.apache.nifi.authorization.FileUserGroupProvider</class>

<property name="Users File">./conf/users.xml</property>

<property name="Legacy Authorized Users File"></property>

<property name="Initial User Identity 1">cn=John Smith,ou=people,dc=example,dc=com</property>

</userGroupProvider>

<accessPolicyProvider>

<identifier>file-access-policy-provider</identifier>

<class>org.apache.nifi.authorization.FileAccessPolicyProvider</class>

<property name="User Group Provider">file-user-group-provider</property>

<property name="Authorizations File">./conf/authorizations.xml</property>

<property name="Initial Admin Identity">cn=John Smith,ou=people,dc=example,dc=com</property>

<property name="Legacy Authorized Users File"></property>

<property name="Node Identity 1"></property>

</accessPolicyProvider>

<authorizer>

<identifier>managed-authorizer</identifier>

<class>org.apache.nifi.authorization.StandardManagedAuthorizer</class>

<property name="Access Policy Provider">file-access-policy-provider</property>

</authorizer>

</authorizers>

基于文件(克贝罗斯身份验证)

下面是一个示例 Kerberos 条目使用名称约翰史密斯和领域:NIFI.APACHE.ORG

<authorizers>

<userGroupProvider>

<identifier>file-user-group-provider</identifier>

<class>org.apache.nifi.authorization.FileUserGroupProvider</class>

<property name="Users File">./conf/users.xml</property>

<property name="Legacy Authorized Users File"></property>

<property name="Initial User Identity 1">johnsmith@NIFI.APACHE.ORG</property>

</userGroupProvider>

<accessPolicyProvider>

<identifier>file-access-policy-provider</identifier>

<class>org.apache.nifi.authorization.FileAccessPolicyProvider</class>

<property name="User Group Provider">file-user-group-provider</property>

<property name="Authorizations File">./conf/authorizations.xml</property>

<property name="Initial Admin Identity">johnsmith@NIFI.APACHE.ORG</property>

<property name="Legacy Authorized Users File"></property>

<property name="Node Identity 1"></property>

</accessPolicyProvider>

<authorizer>

<identifier>managed-authorizer</identifier>

<class>org.apache.nifi.authorization.StandardManagedAuthorizer</class>

<property name="Access Policy Provider">file-access-policy-provider</property>

</authorizer>

</authorizers>

基于 LDAP 的用户/组引用用户 DN

下面是一个从 LDAP 加载用户和组的示例。集团成员身份将通过每个组的成员属性进行驱动。授权仍将使用基于文件的访问策略:

dn: cn=User 1,ou=users,o=nifi

objectClass: organizationalPerson

objectClass: person

objectClass: inetOrgPerson

objectClass: top

cn: User 1

sn: User1

uid: user1

dn: cn=User 2,ou=users,o=nifi

objectClass: organizationalPerson

objectClass: person

objectClass: inetOrgPerson

objectClass: top

cn: User 2

sn: User2

uid: user2

dn: cn=admins,ou=groups,o=nifi

objectClass: groupOfNames

objectClass: top

cn: admins

member: cn=User 1,ou=users,o=nifi

member: cn=User 2,ou=users,o=nifi

<authorizers>

<userGroupProvider>

<identifier>ldap-user-group-provider</identifier>

<class>org.apache.nifi.ldap.tenants.LdapUserGroupProvider</class>

<property name="Authentication Strategy">ANONYMOUS</property>

<property name="Manager DN"></property>

<property name="Manager Password"></property>

<property name="TLS - Keystore"></property>

<property name="TLS - Keystore Password"></property>

<property name="TLS - Keystore Type"></property>

<property name="TLS - Truststore"></property>

<property name="TLS - Truststore Password"></property>

<property name="TLS - Truststore Type"></property>

<property name="TLS - Client Auth"></property>

<property name="TLS - Protocol"></property>

<property name="TLS - Shutdown Gracefully"></property>

<property name="Referral Strategy">FOLLOW</property>

<property name="Connect Timeout">10 secs</property>

<property name="Read Timeout">10 secs</property>

<property name="Url">ldap://localhost:10389</property>

<property name="Page Size"></property>

<property name="Sync Interval">30 mins</property>

<property name="Group Membership - Enforce Case Sensitivity">false</property>

<property name="User Search Base">ou=users,o=nifi</property>

<property name="User Object Class">person</property>

<property name="User Search Scope">ONE_LEVEL</property>

<property name="User Search Filter"></property>

<property name="User Identity Attribute">cn</property>

<property name="User Group Name Attribute"></property>

<property name="User Group Name Attribute - Referenced Group Attribute"></property>

<property name="Group Search Base">ou=groups,o=nifi</property>

<property name="Group Object Class">groupOfNames</property>

<property name="Group Search Scope">ONE_LEVEL</property>

<property name="Group Search Filter"></property>

<property name="Group Name Attribute">cn</property>

<property name="Group Member Attribute">member</property>

<property name="Group Member Attribute - Referenced User Attribute"></property>

</userGroupProvider>

<accessPolicyProvider>

<identifier>file-access-policy-provider</identifier>

<class>org.apache.nifi.authorization.FileAccessPolicyProvider</class>

<property name="User Group Provider">ldap-user-group-provider</property>

<property name="Authorizations File">./conf/authorizations.xml</property>

<property name="Initial Admin Identity">John Smith</property>

<property name="Legacy Authorized Users File"></property>

<property name="Node Identity 1"></property>

</accessPolicyProvider>

<authorizer>

<identifier>managed-authorizer</identifier>

<class>org.apache.nifi.authorization.StandardManagedAuthorizer</class>

<property name="Access Policy Provider">file-access-policy-provider</property>

</authorizer>

</authorizers>

根据值,从约翰·史密斯条目中加载的 cn 中会加载该值。Initial Admin Identity``User Identity Attribute

基于 LDAP 的用户/组引用用户属性

下面是一个从 LDAP 加载用户和组的示例。组成员身份将通过每个组的成员 uid 属性进行驱动。授权仍将使用基于文件的访问策略:

dn: uid=User 1,ou=Users,dc=local

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

uid: user1

cn: User 1

dn: uid=User 2,ou=Users,dc=local

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

uid: user2

cn: User 2

dn: cn=Managers,ou=Groups,dc=local

objectClass: posixGroup

cn: Managers

memberUid: user1

memberUid: user2

<authorizers>

<userGroupProvider>

<identifier>ldap-user-group-provider</identifier>

<class>org.apache.nifi.ldap.tenants.LdapUserGroupProvider</class>

<property name="Authentication Strategy">ANONYMOUS</property>

<property name="Manager DN"></property>

<property name="Manager Password"></property>

<property name="TLS - Keystore"></property>

<property name="TLS - Keystore Password"></property>

<property name="TLS - Keystore Type"></property>

<property name="TLS - Truststore"></property>

<property name="TLS - Truststore Password"></property>

<property name="TLS - Truststore Type"></property>

<property name="TLS - Client Auth"></property>

<property name="TLS - Protocol"></property>

<property name="TLS - Shutdown Gracefully"></property>

<property name="Referral Strategy">FOLLOW</property>

<property name="Connect Timeout">10 secs</property>

<property name="Read Timeout">10 secs</property>

<property name="Url">ldap://localhost:10389</property>

<property name="Page Size"></property>

<property name="Sync Interval">30 mins</property>

<property name="Group Membership - Enforce Case Sensitivity">false</property>

<property name="User Search Base">ou=Users,dc=local</property>

<property name="User Object Class">posixAccount</property>

<property name="User Search Scope">ONE_LEVEL</property>

<property name="User Search Filter"></property>

<property name="User Identity Attribute">cn</property>

<property name="User Group Name Attribute"></property>

<property name="User Group Name Attribute - Referenced Group Attribute"></property>

<property name="Group Search Base">ou=Groups,dc=local</property>

<property name="Group Object Class">posixGroup</property>

<property name="Group Search Scope">ONE_LEVEL</property>

<property name="Group Search Filter"></property>

<property name="Group Name Attribute">cn</property>

<property name="Group Member Attribute">memberUid</property>

<property name="Group Member Attribute - Referenced User Attribute">uid</property>

</userGroupProvider>

<accessPolicyProvider>

<identifier>file-access-policy-provider</identifier>

<class>org.apache.nifi.authorization.FileAccessPolicyProvider</class>

<property name="User Group Provider">ldap-user-group-provider</property>

<property name="Authorizations File">./conf/authorizations.xml</property>

<property name="Initial Admin Identity">John Smith</property>

<property name="Legacy Authorized Users File"></property>

<property name="Node Identity 1"></property>

</accessPolicyProvider>

<authorizer>

<identifier>managed-authorizer</identifier>

<class>org.apache.nifi.authorization.StandardManagedAuthorizer</class>

<property name="Access Policy Provider">file-access-policy-provider</property>

</authorizer>

</authorizers>

复合材料 - 基于文件和LDAP的用户/组

下面是一个示例,综合实现加载用户和组从 LDAP 和本地文件。集团成员身份将通过每个组的成员属性进行驱动。只有当从文件中加载的用户在 UI 中可配置时,才会读取来自 LDAP 的用户。

dn: cn=User 1,ou=users,o=nifi

objectClass: organizationalPerson

objectClass: person

objectClass: inetOrgPerson

objectClass: top

cn: User 1

sn: User1

uid: user1

dn: cn=User 2,ou=users,o=nifi

objectClass: organizationalPerson

objectClass: person

objectClass: inetOrgPerson

objectClass: top

cn: User 2

sn: User2

uid: user2

dn: cn=admins,ou=groups,o=nifi

objectClass: groupOfNames

objectClass: top

cn: admins

member: cn=User 1,ou=users,o=nifi

member: cn=User 2,ou=users,o=nifi

<authorizers>

<userGroupProvider>

<identifier>file-user-group-provider</identifier>

<class>org.apache.nifi.authorization.FileUserGroupProvider</class>

<property name="Users File">./conf/users.xml</property>

<property name="Legacy Authorized Users File"></property>

<property name="Initial User Identity 1">cn=nifi-node1,ou=servers,dc=example,dc=com</property>

<property name="Initial User Identity 2">cn=nifi-node2,ou=servers,dc=example,dc=com</property>

</userGroupProvider>

<userGroupProvider>

<identifier>ldap-user-group-provider</identifier>

<class>org.apache.nifi.ldap.tenants.LdapUserGroupProvider</class>

<property name="Authentication Strategy">ANONYMOUS</property>

<property name="Manager DN"></property>

<property name="Manager Password"></property>

<property name="TLS - Keystore"></property>

<property name="TLS - Keystore Password"></property>

<property name="TLS - Keystore Type"></property>

<property name="TLS - Truststore"></property>

<property name="TLS - Truststore Password"></property>

<property name="TLS - Truststore Type"></property>

<property name="TLS - Client Auth"></property>

<property name="TLS - Protocol"></property>

<property name="TLS - Shutdown Gracefully"></property>

<property name="Referral Strategy">FOLLOW</property>

<property name="Connect Timeout">10 secs</property>

<property name="Read Timeout">10 secs</property>

<property name="Url">ldap://localhost:10389</property>

<property name="Page Size"></property>

<property name="Sync Interval">30 mins</property>

<property name="Group Membership - Enforce Case Sensitivity">false</property>

<property name="User Search Base">ou=users,o=nifi</property>

<property name="User Object Class">person</property>

<property name="User Search Scope">ONE_LEVEL</property>

<property name="User Search Filter"></property>

<property name="User Identity Attribute">cn</property>

<property name="User Group Name Attribute"></property>

<property name="User Group Name Attribute - Referenced Group Attribute"></property>

<property name="Group Search Base">ou=groups,o=nifi</property>

<property name="Group Object Class">groupOfNames</property>

<property name="Group Search Scope">ONE_LEVEL</property>

<property name="Group Search Filter"></property>

<property name="Group Name Attribute">cn</property>

<property name="Group Member Attribute">member</property>

<property name="Group Member Attribute - Referenced User Attribute"></property>

</userGroupProvider>

<userGroupProvider>

<identifier>composite-user-group-provider</identifier>

<class>org.apache.nifi.authorization.CompositeConfigurableUserGroupProvider</class>

<property name="Configurable User Group Provider">file-user-group-provider</property>

<property name="User Group Provider 1">ldap-user-group-provider</property>

</userGroupProvider>

<accessPolicyProvider>

<identifier>file-access-policy-provider</identifier>

<class>org.apache.nifi.authorization.FileAccessPolicyProvider</class>

<property name="User Group Provider">composite-user-group-provider</property>

<property name="Authorizations File">./conf/authorizations.xml</property>

<property name="Initial Admin Identity">John Smith</property>

<property name="Legacy Authorized Users File"></property>

<property name="Node Identity 1">cn=nifi-node1,ou=servers,dc=example,dc=com</property>

<property name="Node Identity 2">cn=nifi-node2,ou=servers,dc=example,dc=com</property>

</accessPolicyProvider>

<authorizer>

<identifier>managed-authorizer</identifier>

<class>org.apache.nifi.authorization.StandardManagedAuthorizer</class>

<property name="Access Policy Provider">file-access-policy-provider</property>

</authorizer>

</authorizers>

在此示例中,用户和组从 LDAP 加载,但服务器在本地文件中进行管理。该值来自基于 "” 的 LDAP 条目中的属性。值使用属性在本地文件中建立。Initial Admin Identity``User Identity Attribute``Node Identity``Initial User Identity

传统授权用户(NiFi 实例升级)

如果您正在从 0.x NiFi 实例升级,您可以将以前配置的用户和角色转换为多租户授权模式。在授权文件.xml文件中,指定您现有授权用户的位置.xml文件在属性中的位置。Legacy Authorized Users File

下面是示例条目:

<authorizers>

<userGroupProvider>

<identifier>file-user-group-provider</identifier>

<class>org.apache.nifi.authorization.FileUserGroupProvider</class>

<property name="Users File">./conf/users.xml</property>

<property name="Legacy Authorized Users File">/Users/johnsmith/config_files/authorized-users.xml</property>

<property name="Initial User Identity 1"></property>

</userGroupProvider>

<accessPolicyProvider>

<identifier>file-access-policy-provider</identifier>

<class>org.apache.nifi.authorization.FileAccessPolicyProvider</class>

<property name="User Group Provider">file-user-group-provider</property>

<property name="Authorizations File">./conf/authorizations.xml</property>

<property name="Initial Admin Identity"></property>

<property name="Legacy Authorized Users File">/Users/johnsmith/config_files/authorized-users.xml</property>

<property name="Node Identity 1"></property>

</accessPolicyProvider>

<authorizer>

<identifier>managed-authorizer</identifier>

<class>org.apache.nifi.authorization.StandardManagedAuthorizer</class>

<property name="Access Policy Provider">file-access-policy-provider</property>

</authorizer>

</authorizers>

编辑并保存授权文件后.xml重新启动 NiFi。授权用户.xml文件中的用户和角色被转换并添加为用户.xml和授权.xml文件中的身份和策略。一旦应用程序开始,以前具有传统管理员角色的用户可以访问 UI 并开始管理用户、组和策略。

下表总结了如果 NiFi 实例具有现有流程,则分配给每个旧角色的全球和组件策略*.xml.gz:*

全球访问政策

| 管理 | 德夫姆 | 监控 | 种源 | NIFI | 代理 | |

|---|---|---|---|---|---|---|

| 查看 UI | ***** | ***** | ***** | |||

| 访问控制器 - 视图 | ***** | ***** | ***** | ***** | ||

| 访问控制器 - 修改 | ***** | |||||

| 访问参数上下文 - 查看 | ||||||

| 访问参数上下文 - 修改 | ||||||

| 查询来源 | ***** | |||||

| 访问受限制的组件 | ***** | |||||

| 访问所有策略 - 查看 | ***** | |||||

| 访问所有策略 - 修改 | ***** | |||||

| 访问用户/用户组 - 查看 | ***** | |||||

| 访问用户/用户组 - 修改 | ***** | |||||

| 检索站点到站点的详细信息 | ***** | |||||

| 查看系统诊断 | ***** | ***** | ||||

| 代理用户请求 | ***** | |||||

| 访问计数器 |

根过程组的组件访问策略

| 管理 | 德夫姆 | 监控 | 种源 | NIFI | 代理 | |

|---|---|---|---|---|---|---|

| 查看组件 | ***** | ***** | ***** | |||

| 修改组件 | ***** | |||||

| 查看数据 | ***** | ***** | ***** | |||

| 修改数据 | ***** | ***** | ||||

| 查看来源 | ***** |

有关表中单个策略的详细信息,请参阅访问策略。

如果存在该属性和属性的值,NiFi 将无法重新启动。您只能指定其中一个值来初始化授权。Initial Admin Identity``Legacy Authorized Users File |

|

|---|---|

| 不要手动编辑授权.xml文件。仅在初始设置期间和之后使用 NiFi UI 创建授权。 | |

|---|---|

集群节点身份

如果您在聚类环境中运行 NiFi,则必须指定每个节点的身份。节点通信所需的授权策略是在启动期间创建的。

例如,如果您正在为每个节点设置一个带有以下 DN 的 2 节点聚类:

cn=nifi-1,ou=people,dc=example,dc=com

cn=nifi-2,ou=people,dc=example,dc=com

<authorizers>

<userGroupProvider>

<identifier>file-user-group-provider</identifier>

<class>org.apache.nifi.authorization.FileUserGroupProvider</class>

<property name="Users File">./conf/users.xml</property>

<property name="Legacy Authorized Users File"></property>

<property name="Initial User Identity 1">johnsmith@NIFI.APACHE.ORG</property>

<property name="Initial User Identity 2">cn=nifi-1,ou=people,dc=example,dc=com</property>

<property name="Initial User Identity 3">cn=nifi-2,ou=people,dc=example,dc=com</property>

</userGroupProvider>

<accessPolicyProvider>

<identifier>file-access-policy-provider</identifier>

<class>org.apache.nifi.authorization.FileAccessPolicyProvider</class>

<property name="User Group Provider">file-user-group-provider</property>

<property name="Authorizations File">./conf/authorizations.xml</property>

<property name="Initial Admin Identity">johnsmith@NIFI.APACHE.ORG</property>

<property name="Legacy Authorized Users File"></property>

<property name="Node Identity 1">cn=nifi-1,ou=people,dc=example,dc=com</property>

<property name="Node Identity 2">cn=nifi-2,ou=people,dc=example,dc=com</property>

</accessPolicyProvider>

<authorizer>

<identifier>managed-authorizer</identifier>

<class>org.apache.nifi.authorization.StandardManagedAuthorizer</class>

<property name="Access Policy Provider">file-access-policy-provider</property>

</authorizer>

</authorizers>

| 在群集中,所有节点必须具有相同的授权.xml和用户.xml。唯一的例外是,如果节点在加入组之前具有空授权.xml和用户.xml文件。在此方案中,节点在启动期间从组中继承它们。 | |

|---|---|

现在,已创建初始授权,可以在 NiFi UI 中创建和管理其他用户、组和授权。

配置用户和访问策略

根据配置的用户群提供者和 Access 政策提供者的功能,用户、组和策略将在 UI 中进行配置。如果扩展不可配置,则用户、组和策略将仅在 UI 中读取。如果配置的授权人不使用用户群提供器和 Access 政策提供者,则用户和策略可能根据基本实现在 UI 中可见且可配置。

本节假设用户、组和策略在 UI 中可配置,并描述:

- 如何创建用户和组

- 如何使用访问策略来定义授权

- 如何查看设置在用户身上的策略

- 如何通过浏览特定示例来配置访问策略

| 需要与 UI 交互的说明假定应用正被用户 1 访问,用户具有管理员特权,如"初始管理员身份"用户或已转换的旧管理员用户(参见授权人.xml设置)。 | |

|---|---|

创建用户和组

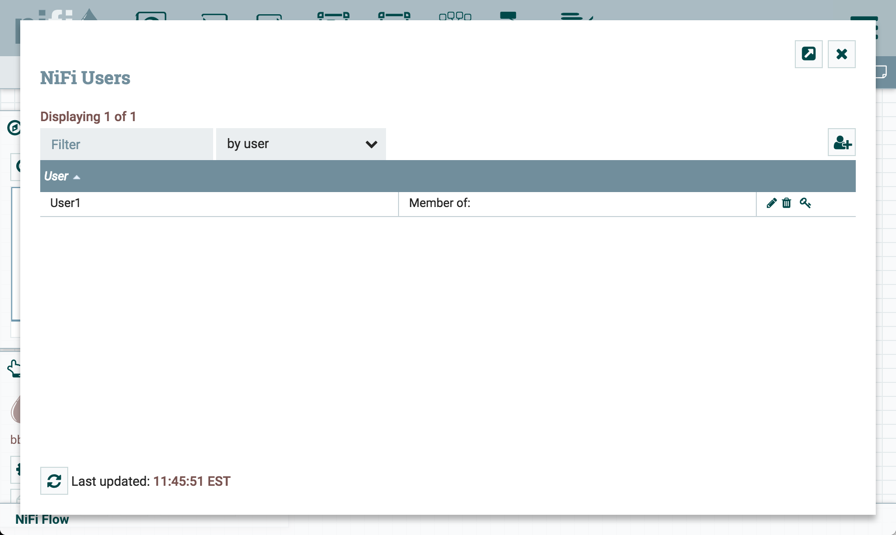

从 UI 中,从全球菜单中选择"用户"。这将打开对话以创建和管理用户和组。

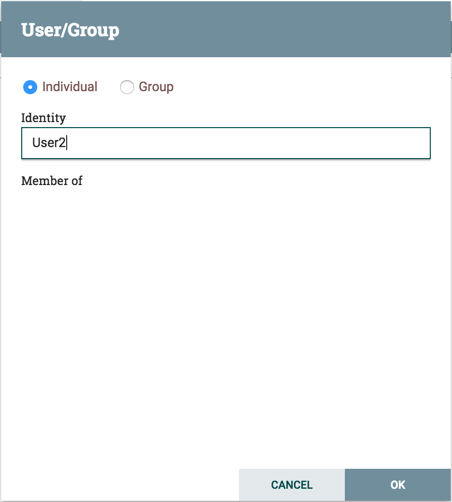

单击"添加"图标 (

).要创建用户,请输入与为保护您的 NiFi 实例而选择的身份验证方法相关的"身份"信息。单击"确定"。

).要创建用户,请输入与为保护您的 NiFi 实例而选择的身份验证方法相关的"身份"信息。单击"确定"。

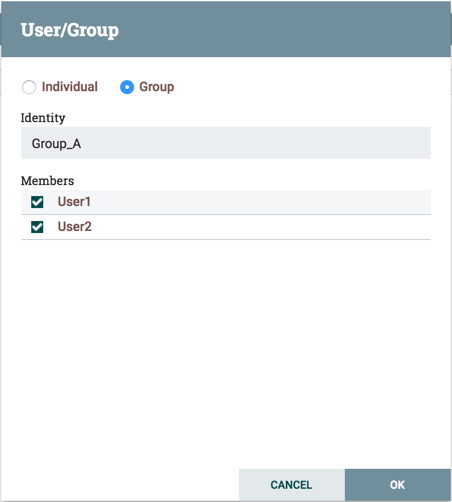

要创建组,请选择"组"无线电按钮,输入组的名称并选择要包含在组中的用户。单击"确定"。

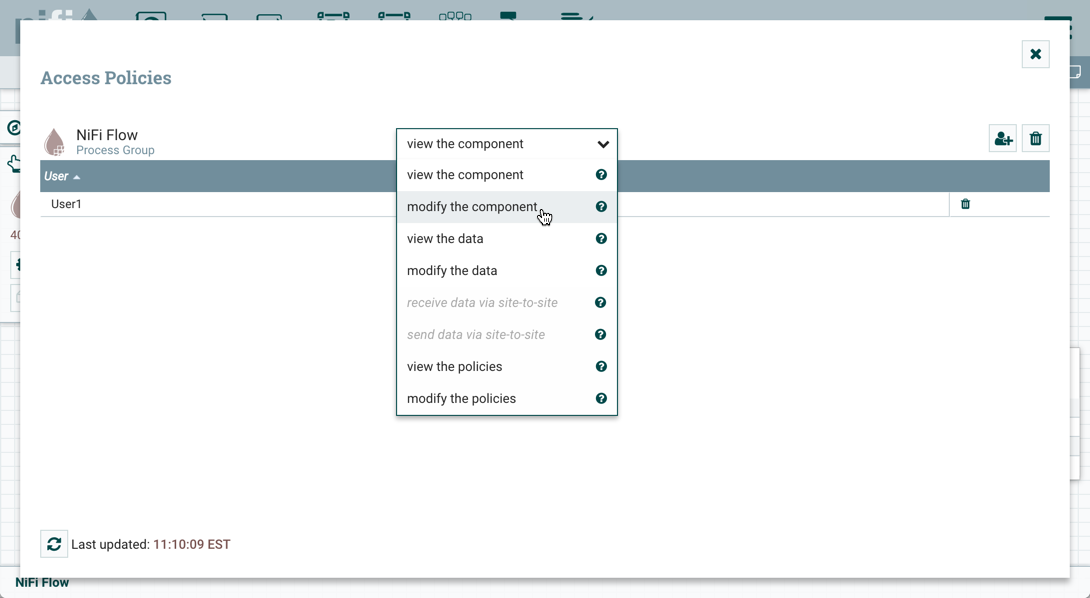

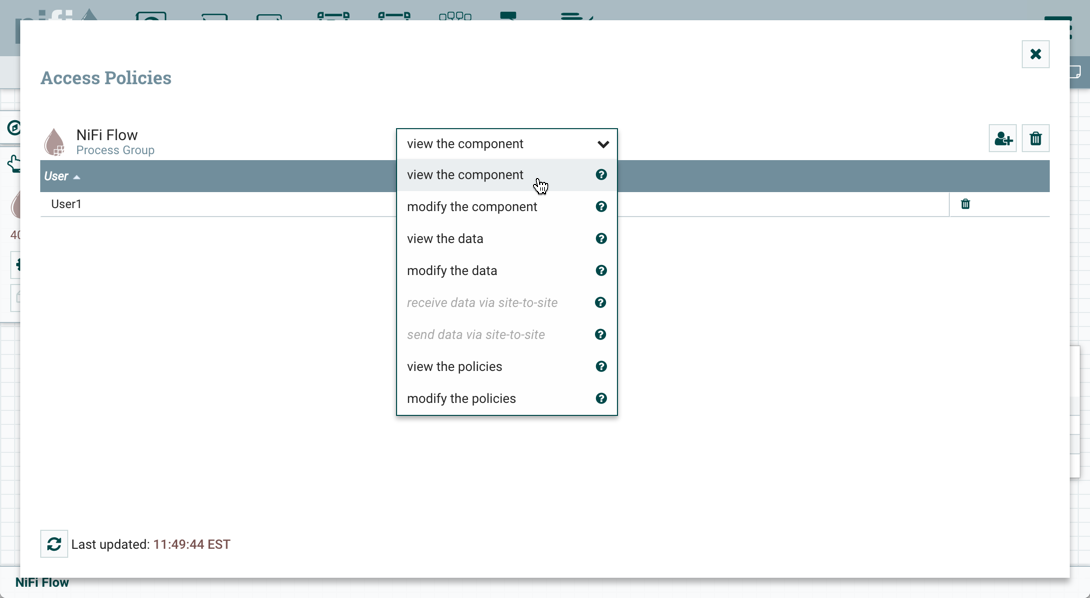

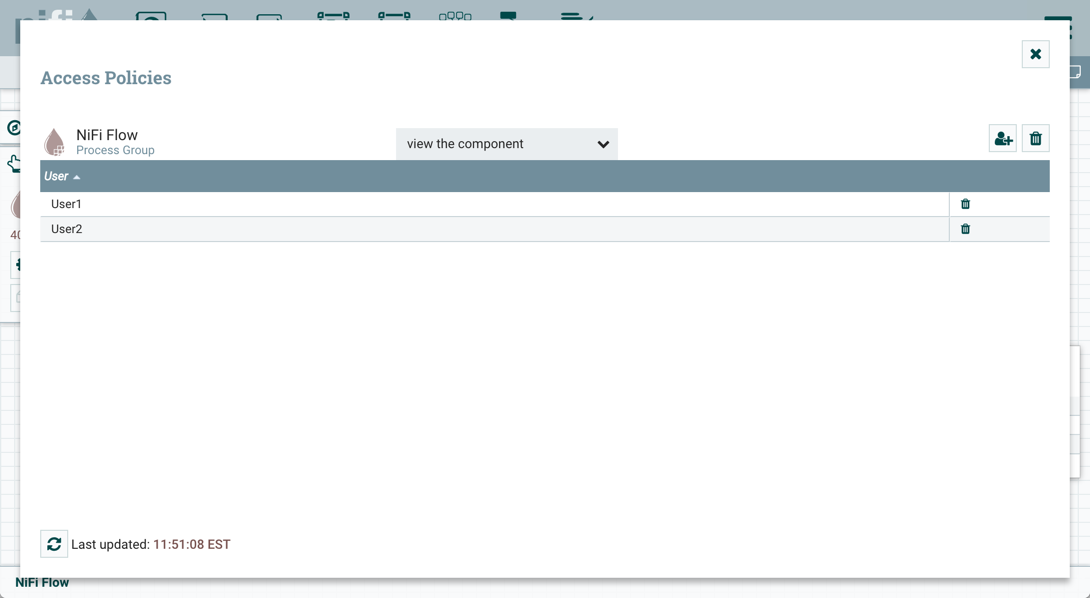

访问策略

您可以管理用户和组使用"访问策略"查看或修改 NiFi 资源的能力。有两种类型的访问策略可以应用于资源:

- 查看 - 如果为资源创建了查看策略,则只有添加到该策略中的用户或组才能查看该资源的详细信息。

- 修改 • 如果资源具有修改策略,则只有添加到该策略中的用户或组才能更改该资源的配置。

您可以在全球和组件级别创建和应用访问策略。

全球访问政策

全球访问政策管辖以下系统级别授权:

| 政策 | 特权 | 全球菜单选择 | 资源描述符 |

|---|---|---|---|

| 查看 UI | 允许用户查看 UI | 不适用 | /flow |

| 访问控制器 | 允许用户查看/修改控制器,包括集群中的报告任务、控制器服务、参数上下文和节点 | 控制器设置 | /controller |

| 访问参数上下文 | 允许用户查看/修改参数上下文。除非被推翻,否则从"访问控制器"策略中继承了对参数上下文的访问。 | 参数上下文 | /parameter-contexts |

| 查询来源 | 允许用户提交证明搜索并请求事件血统 | 数据证明 | /provenance |

| 访问受限制的组件 | 允许用户创建/修改受限组件,前提是其他权限足够。受限组件可能指示需要哪些特定权限。可授予特定限制的权限,或授予任何限制。如果无论限制如何,都授予许可,用户可以创建/修改所有受限组件。 | 不适用 | /restricted-components |

| 访问所有策略 | 允许用户查看/修改所有组件的策略 | 政策 | /policies |

| 访问用户/用户组 | 允许用户查看/修改用户组 | 用户 | /tenants |

| 检索站点到站点的详细信息 | 允许其他 NiFi 实例检索站点到站点的详细信息 | 不适用 | /site-to-site |

| 查看系统诊断 | 允许用户查看系统诊断 | 总结 | /system |

| 代理用户请求 | 允许代理机器代表他人发送请求 | 不适用 | /proxy |

| 访问计数器 | 允许用户查看/修改计数器 | 计数器 | /counters |

组件级别访问策略

组件级别访问策略管理以下组件级别授权:

| 政策 | 特权 | 资源描述符和操作 |

|---|---|---|

| 查看组件 | 允许用户查看组件配置详细信息 | resource="/<component-type>/<component-UUID>" action="R" |

| 修改组件 | 允许用户修改组件配置详细信息 | resource="/<component-type>/<component-UUID>" action="W" |

| 操作组件 | 允许用户通过更改组件运行状态(启动/停止/启用/禁用)、远程端口传输状态或终止处理器线程来操作组件 | resource="/operation/<component-type>/<component-UUID>" action="W" |

| 查看来源 | 允许用户查看此组件生成的起源事件 | resource="/provenance-data/<component-type>/<component-UUID>" action="R" |

| 查看数据 | 允许用户在出站连接中的流文件队列中以及通过源事件查看该组件的元数据和内容 | resource="/data/<component-type>/<component-UUID>" action="R" |

| 修改数据 | 允许用户在出站连接中清空流文件队列,并通过源事件提交重播 | resource="/data/<component-type>/<component-UUID>" action="W" |

| 查看策略 | 允许用户查看可以查看/修改组件的用户列表 | resource="/policies/<component-type>/<component-UUID>" action="R" |

| 修改策略 | 允许用户修改可以查看/修改组件的用户列表 | resource="/policies/<component-type>/<component-UUID>" action="W" |

| 通过站点到站点接收数据 | 允许端口接收来自 NiFi 实例的数据 | resource="/data-transfer/input-ports/<port-UUID>" action="W" |

| 通过站点到站点发送数据 | 允许端口从 NiFi 实例发送数据 | resource="/data-transfer/output-ports/<port-UUID>" action="W" |

| 您可以将访问策略应用于除连接以外的所有组件类型。连接授权由连接源和目的地组件上的单独访问策略以及包含组件的流程组的访问策略推断。这在下面的"创建连接“和“编辑连接“示例中进行了更详细的讨论。 | |

|---|---|

| 为了访问列表队列或删除队列以获取连接,用户需要获得组件上的"查看数据"和"修改数据"策略的权限。在聚类环境中,还必须在这些策略中添加所有节点,因为用户请求可以通过集合中的任何节点进行复制。 | |

|---|---|

访问策略继承

管理员不需要手动为数据流中的每个组件创建策略。为了减少管理员在授权管理上花费的时间,政策从家长资源继承到儿童资源。例如,如果允许用户访问查看和修改流程组,则用户还可以查看和修改流程组中的组件。策略继承使管理员能够同时分配策略,并让策略在整个数据流中适用。

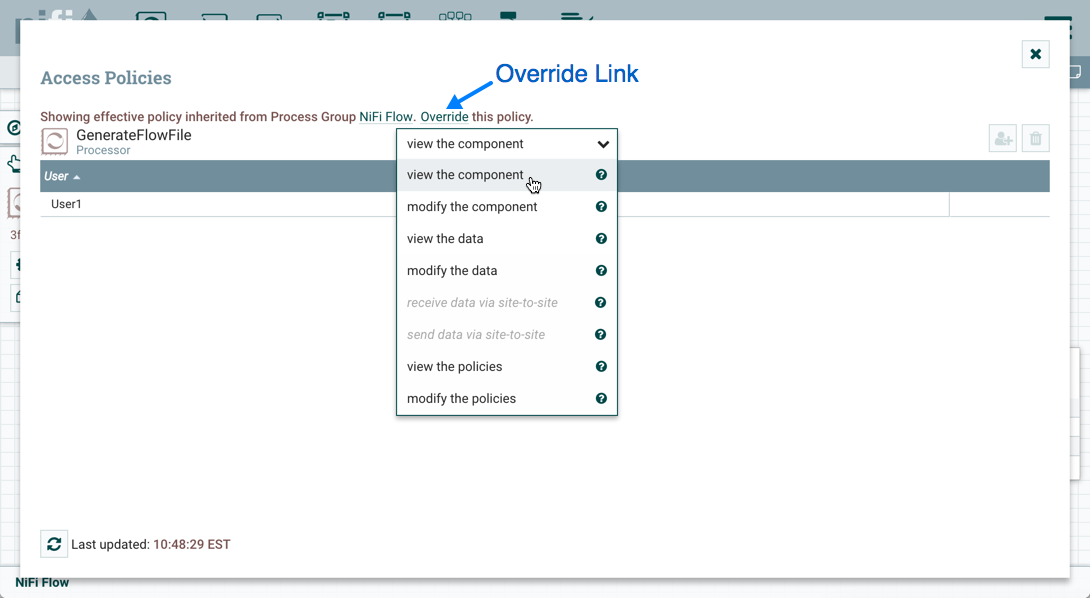

您可以覆盖继承的策略(如下所示,请转动处理器示例)。覆盖策略会删除继承的政策,打破从父母到孩子的继承链,并创建一个替换策略,根据需要添加用户。可以通过删除替换策略来恢复继承的策略及其用户。

| “查看策略"和"修改策略"组件级别的访问策略是此继承行为的例外。当用户被添加到任一策略中时,它们被添加到Current管理员列表中。它们不会凌驾于上级管理员的统治下。因此,仅显示"查看策略"和"修改策略"访问策略的组件特定管理员。 | |

|---|---|

| 您不能根据继承的策略修改用户/组。用户和组只能从父策略或覆盖策略中添加或删除。 | |

|---|---|

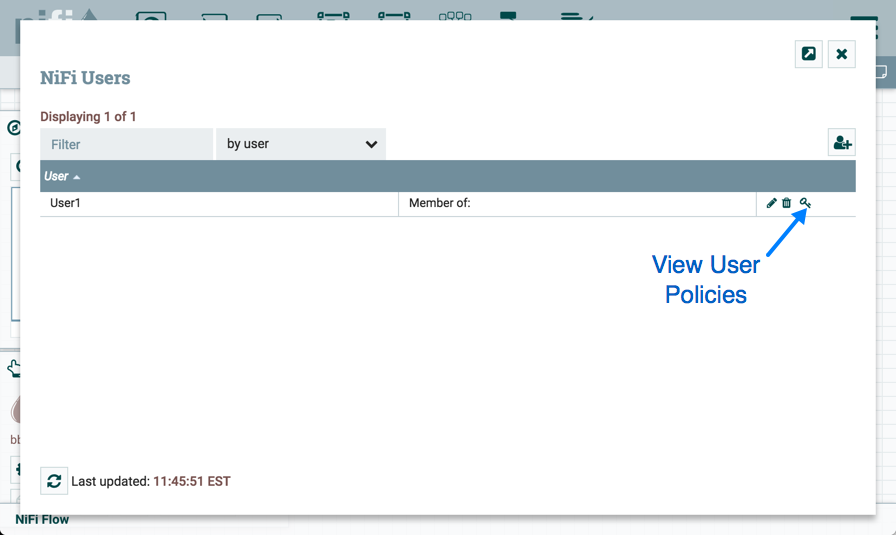

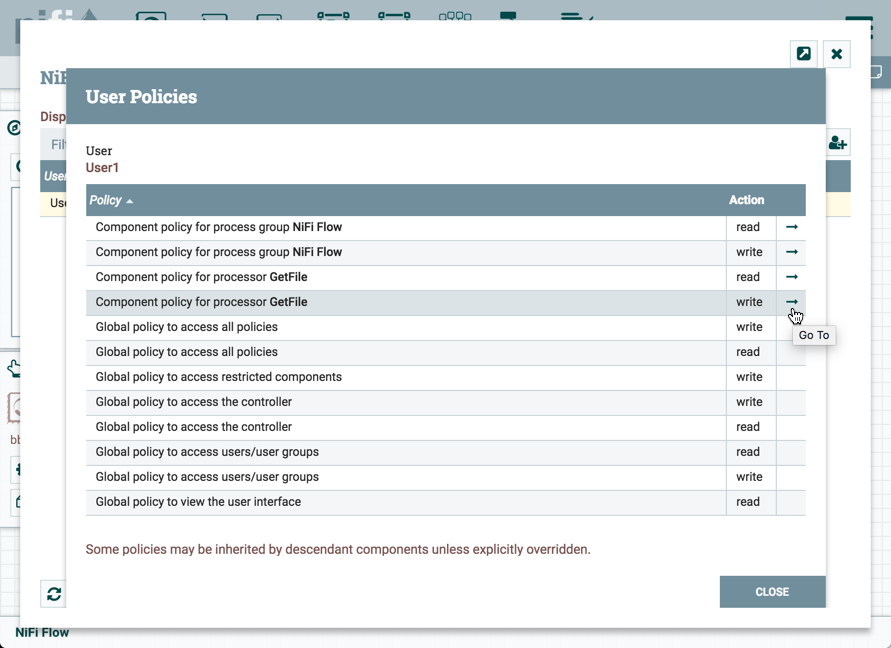

查看用户策略

从 UI 中,从全球菜单中选择"用户”。这将打开 NiFi 用户对话。

选择查看用户策略图标 (

).

).

用户策略窗口显示已为选定用户设置的全球和组件级别策略。选择"去"图标 (

)导航到画布中的该组件。

)导航到画布中的该组件。

访问策略配置示例

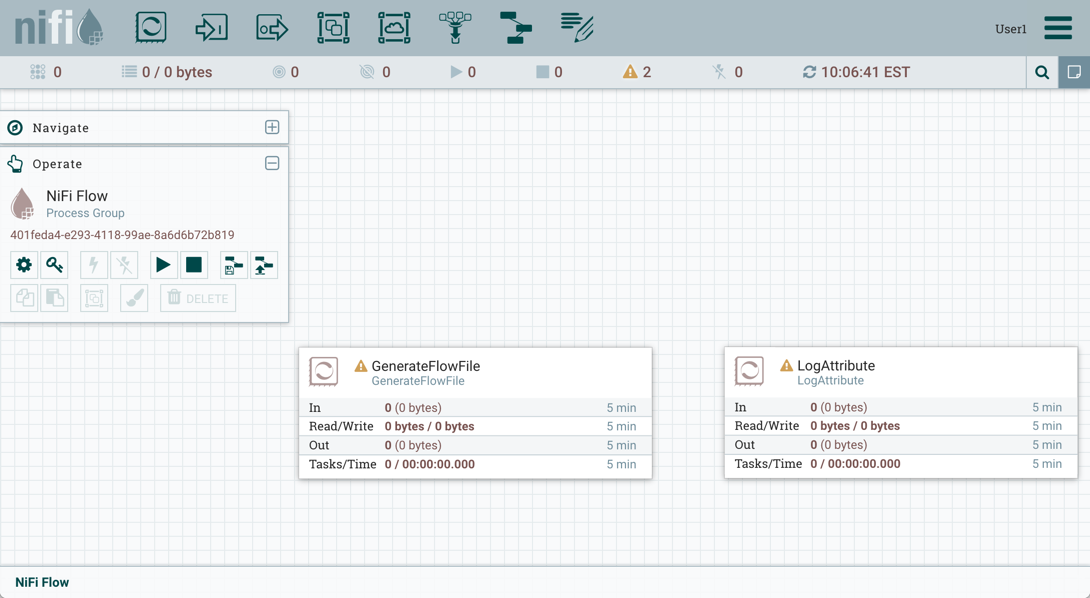

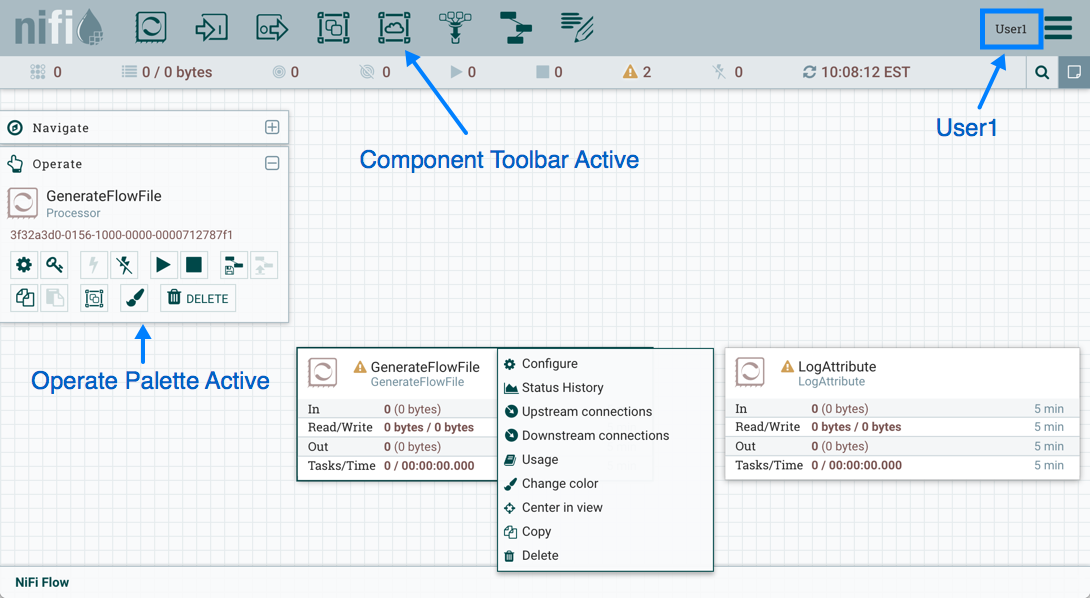

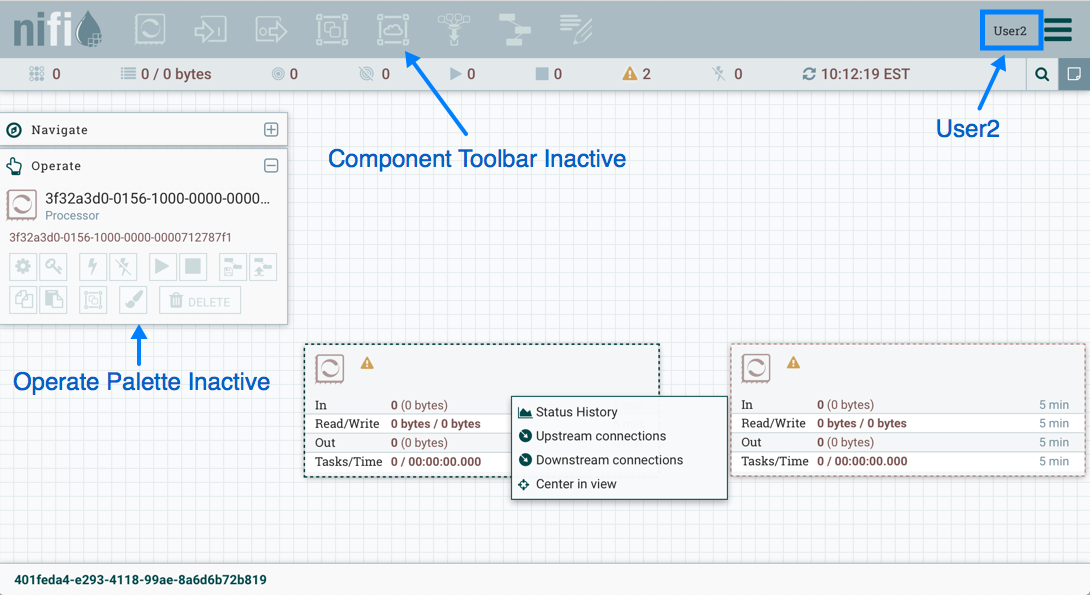

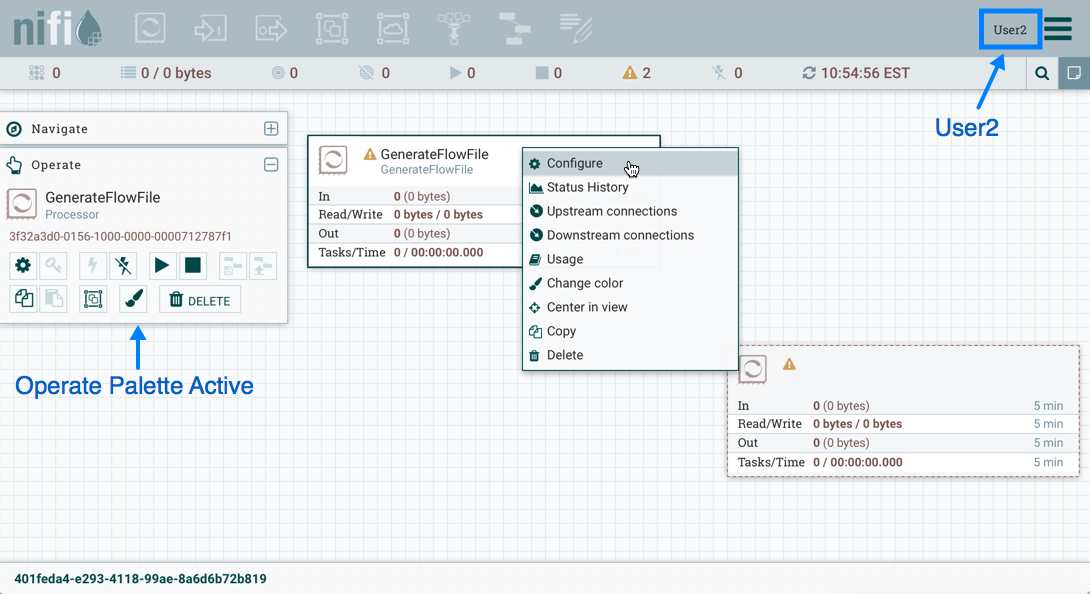

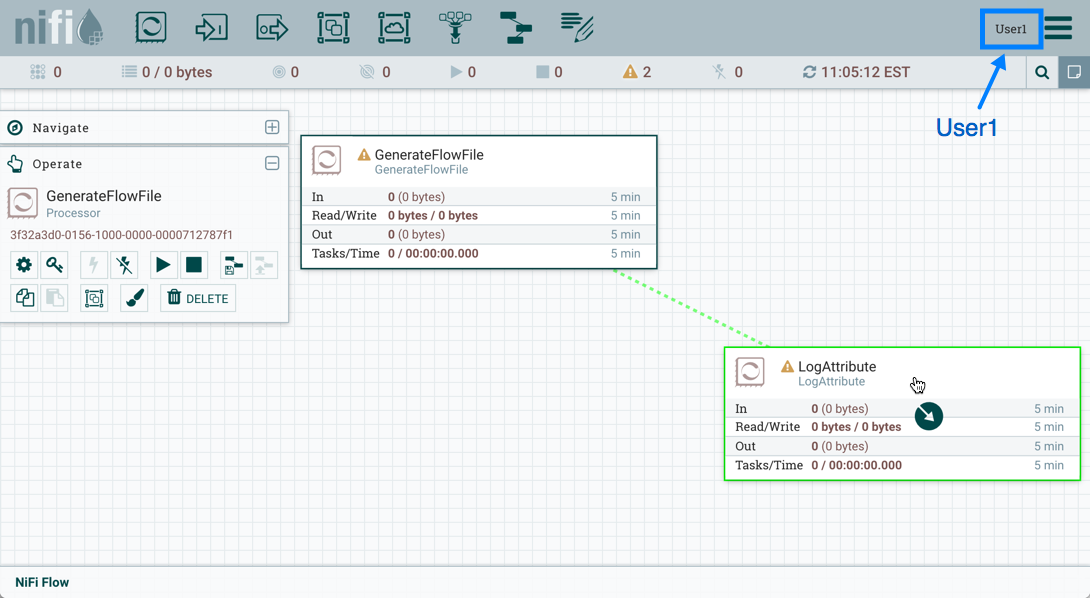

了解如何创建和应用访问策略的最有效方法是浏览一些常见示例。以下方案假定用户 1 是管理员,而用户 2 是仅获得 UI 访问权限的新添加用户。

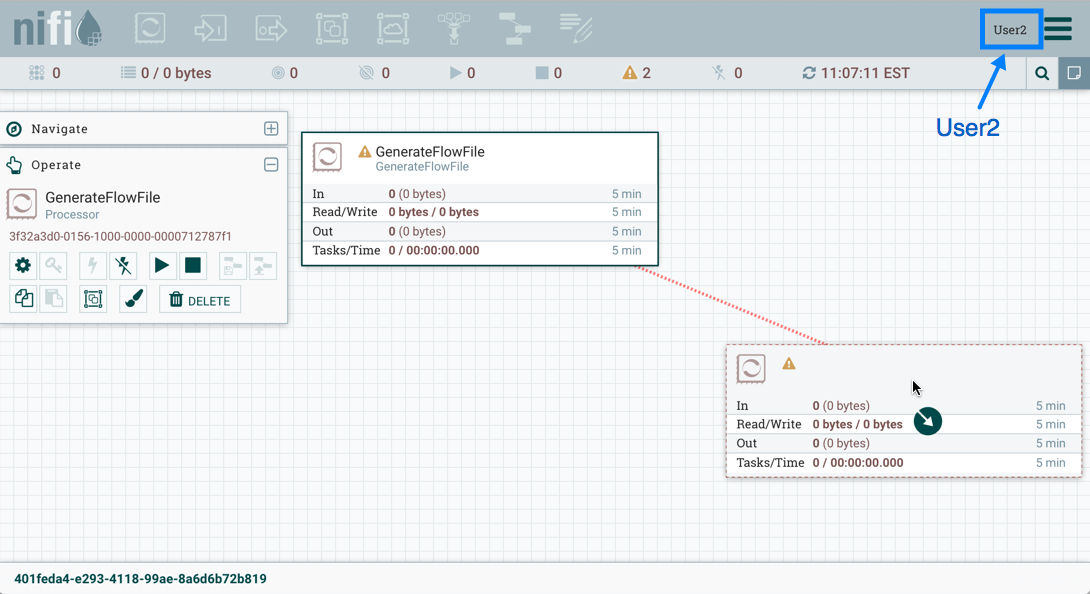

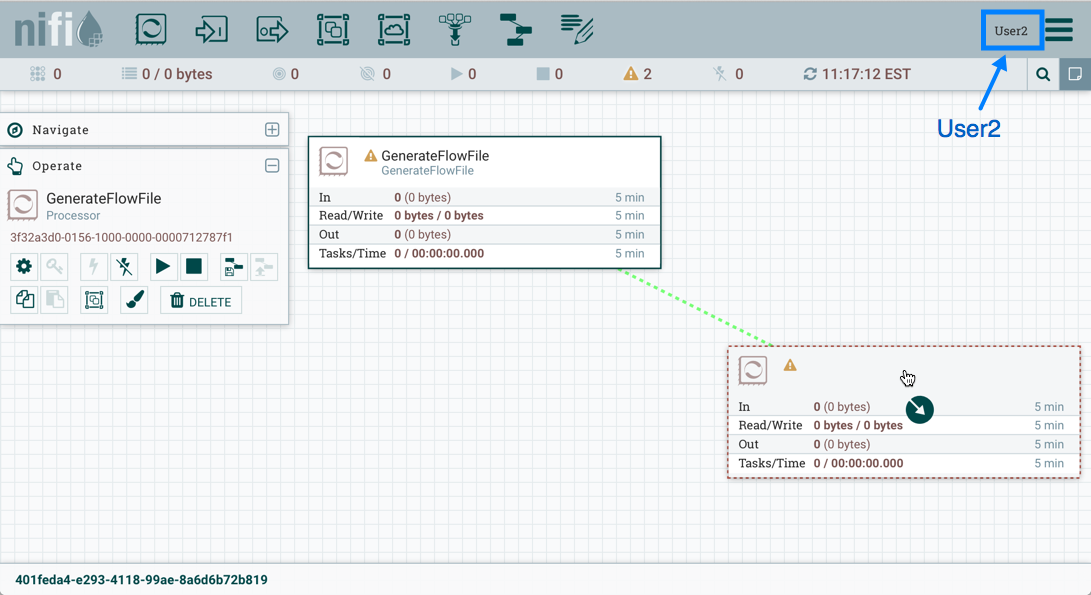

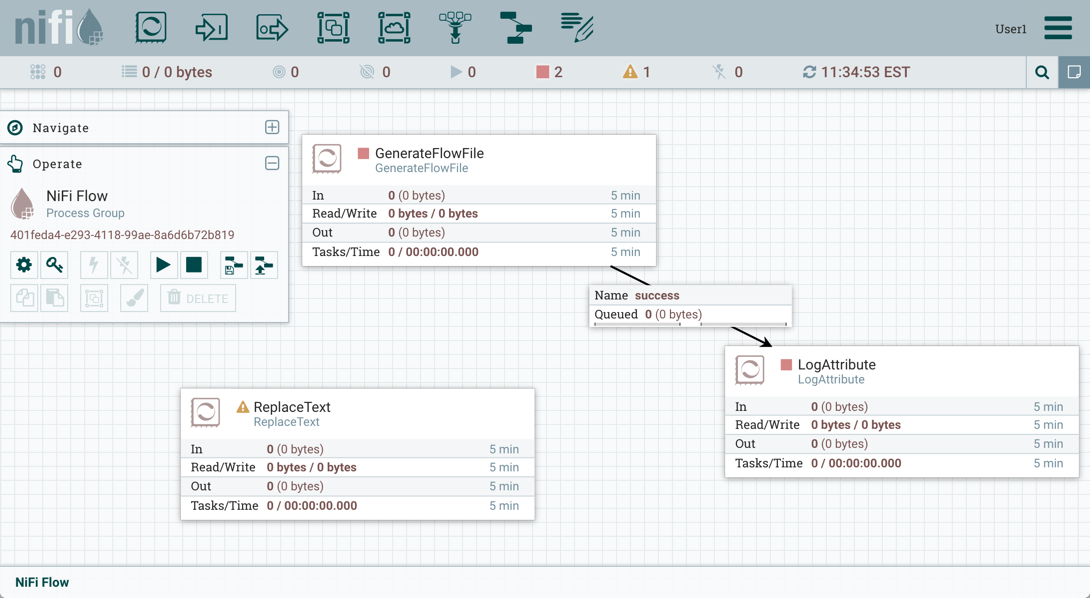

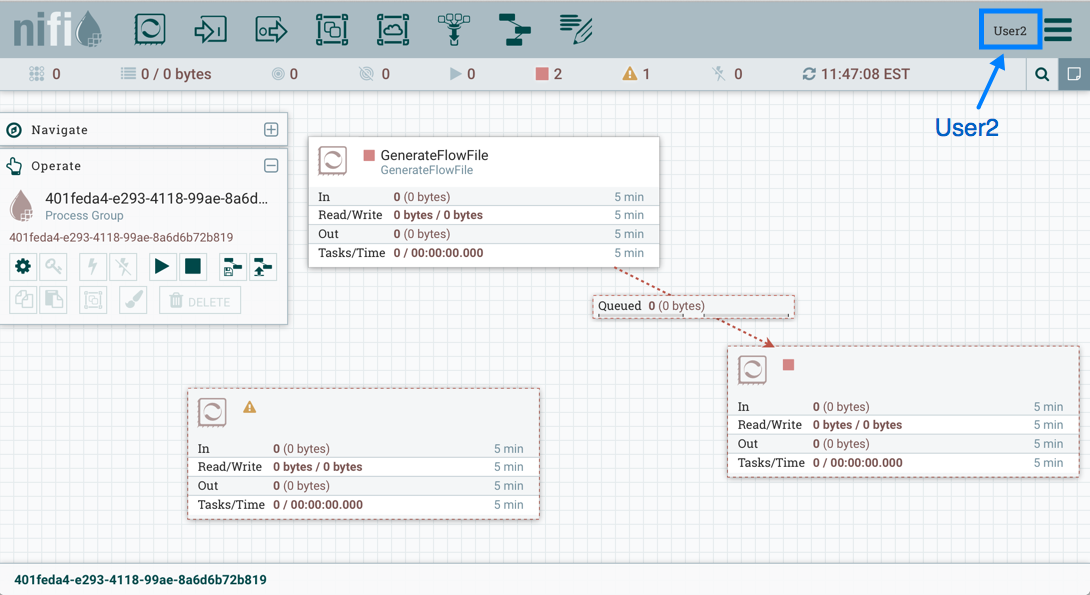

让我们从画布上的两个处理器开始,作为我们的起点:生成流文件和日志属性。

用户1可以将组件添加到数据流中,并能够移动、编辑和连接所有处理器。用户1可以看到根过程组和处理器的详细信息和属性。

用户 1 希望保持其Current对数据流及其组件的特权。

用户 2 无法将组件添加到数据流中,也无法移动、编辑或连接组件。根过程组和处理器的详细信息和属性隐藏在用户 2 中。

移动处理器

要允许用户 2 在数据流中移动生成流文件处理器,并且仅移动该处理器,用户 1 执行以下步骤:

-

选择生成流文件处理器,以便突出显示。

-

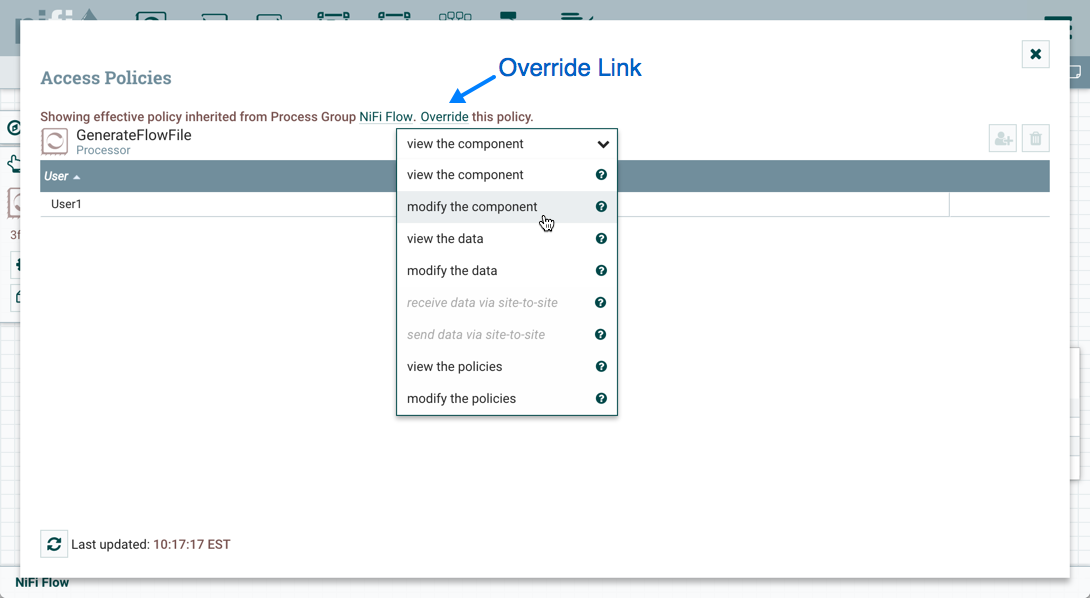

选择访问策略图标 (

) 从操作调色板和访问策略对话打开。

) 从操作调色板和访问策略对话打开。 -

从策略下拉中选择"修改组件”。处理器(子)上目前存在的"修改组件"策略是从用户1拥有特权的根过程组(父级)继承下来的"修改组件"策略。

-

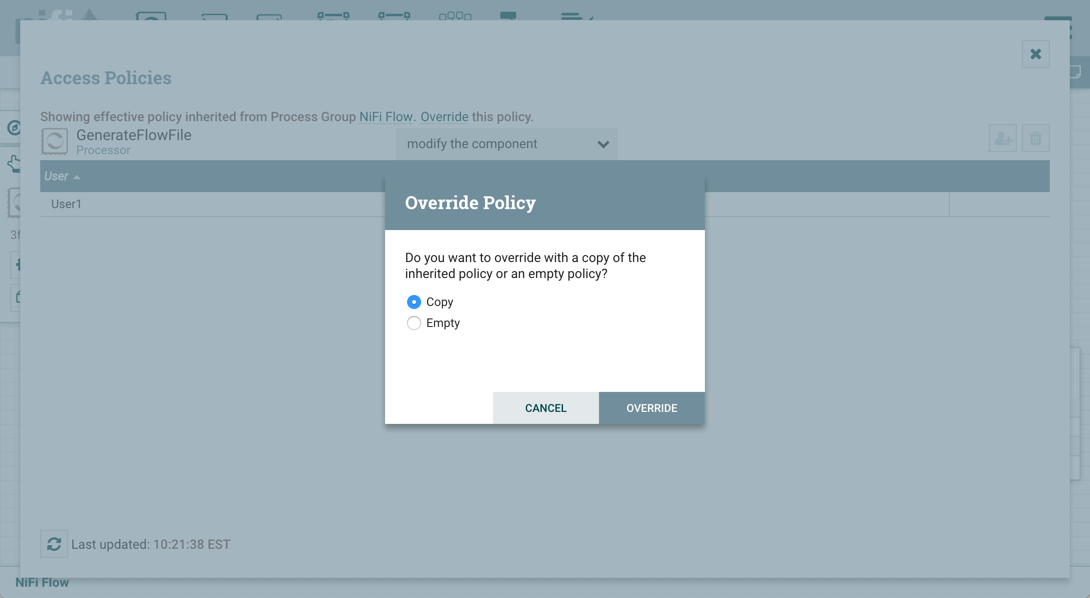

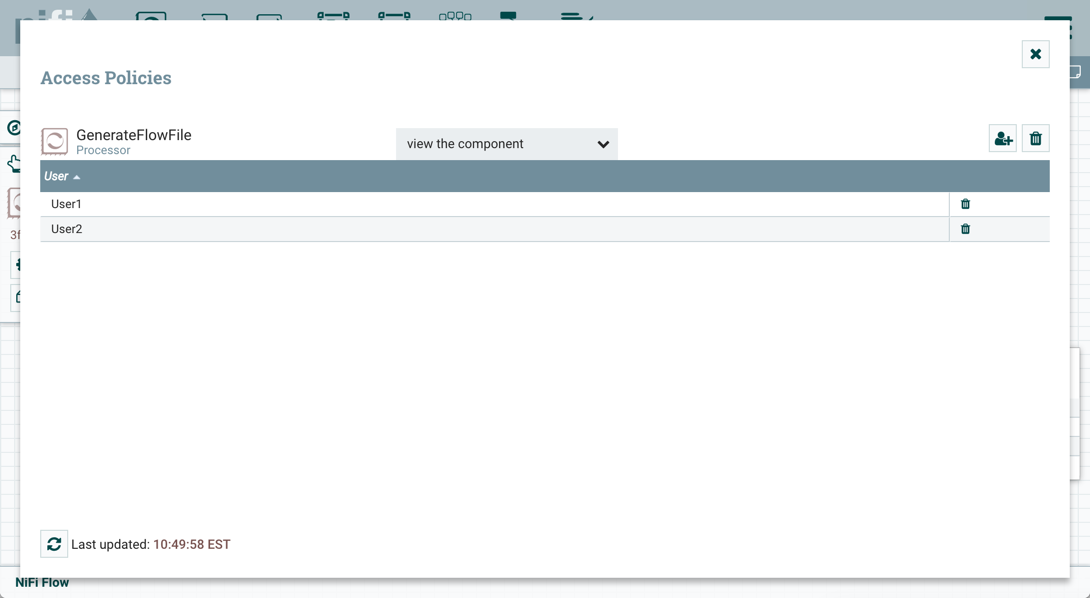

选择策略继承消息中的覆盖链接。在创建替换策略时,您可以选择使用继承策略的副本或空策略进行覆盖。选择覆盖按钮以创建副本。

-

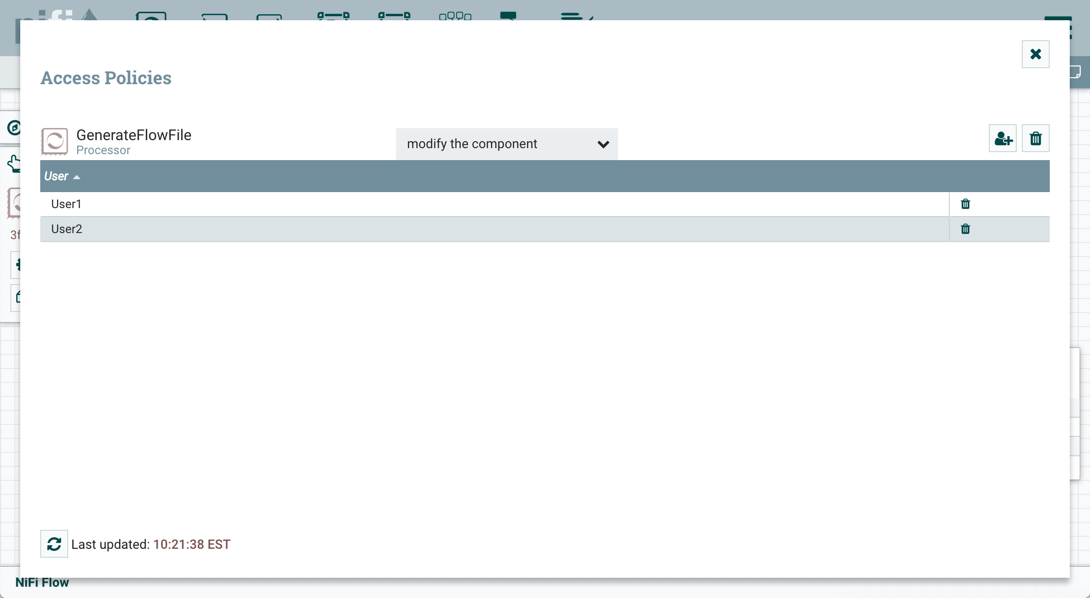

在创建的替换策略上,选择"添加用户"图标 (

).在用户身份字段中查找或输入用户 2 并选择"确定”。通过这些更改,用户 1 能够在画布上移动两个处理器。用户 2 现在可以移动生成流文件处理器,但不能移动日志属性处理器。

).在用户身份字段中查找或输入用户 2 并选择"确定”。通过这些更改,用户 1 能够在画布上移动两个处理器。用户 2 现在可以移动生成流文件处理器,但不能移动日志属性处理器。

编辑处理器

在上面的"移动处理器"示例中,用户 2 被添加到生成流文件的"修改组件"策略中。如果没有查看处理器属性的能力,用户 2 无法修改处理器的配置。为了编辑组件,用户必须同时使用"查看组件"和"修改组件"策略。要实现此,用户 1 执行以下步骤:

-

选择生成流文件处理器。

-

选择访问策略图标 (

) 从操作调色板和访问策略对话打开。

) 从操作调色板和访问策略对话打开。 -

从策略下拉中选择"查看组件”。目前存在于处理器(儿童)上的"组件"策略是从用户1拥有特权的根过程组(父级)继承的"查看组件"策略。

-

选择策略继承消息中的覆盖链接,保留副本策略的默认值并选择覆盖按钮。

-

在创建的覆盖策略上,选择添加用户图标 (

).在用户身份字段中查找或输入用户 2 并选择"确定"。通过这些更改,用户 1 能够查看和编辑画布上的处理器。用户2现在可以查看和编辑生成流文件处理器。

).在用户身份字段中查找或输入用户 2 并选择"确定"。通过这些更改,用户 1 能够查看和编辑画布上的处理器。用户2现在可以查看和编辑生成流文件处理器。

创建连接

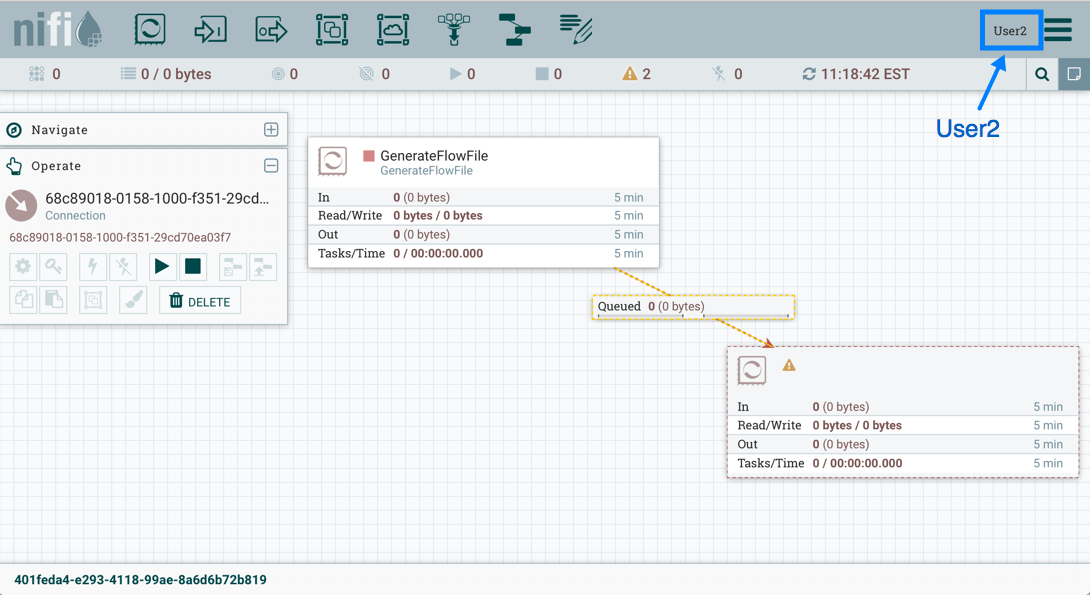

在前两个示例中所述的访问策略配置中,用户 1 能够将生成流文件连接到日志属性:

用户2 无法进行连接:

这是因为:

- 用户 2 在流程组上没有修改访问权限。

- 即使用户 2 能够查看和修改源组件(生成流文件),用户 2 在目的地组件(日志属性)上也没有访问策略。

要允许用户 2 将生成流文件连接到日志属性,如用户1:

- 选择根过程组。操作调色板更新了根过程组的详细信息。

- 选择访问策略图标 (

) 从操作调色板和访问策略对话打开。

) 从操作调色板和访问策略对话打开。 - 从策略下拉中选择"修改组件"。

- 选择添加用户图标 (

).查找或输入用户2 并选择"确定"。

).查找或输入用户2 并选择"确定"。

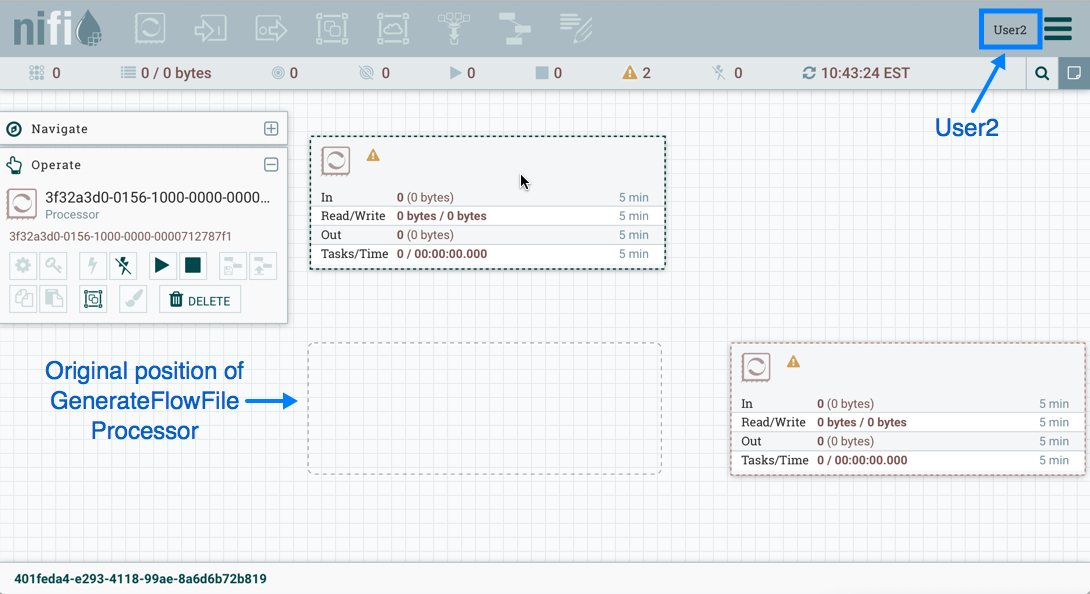

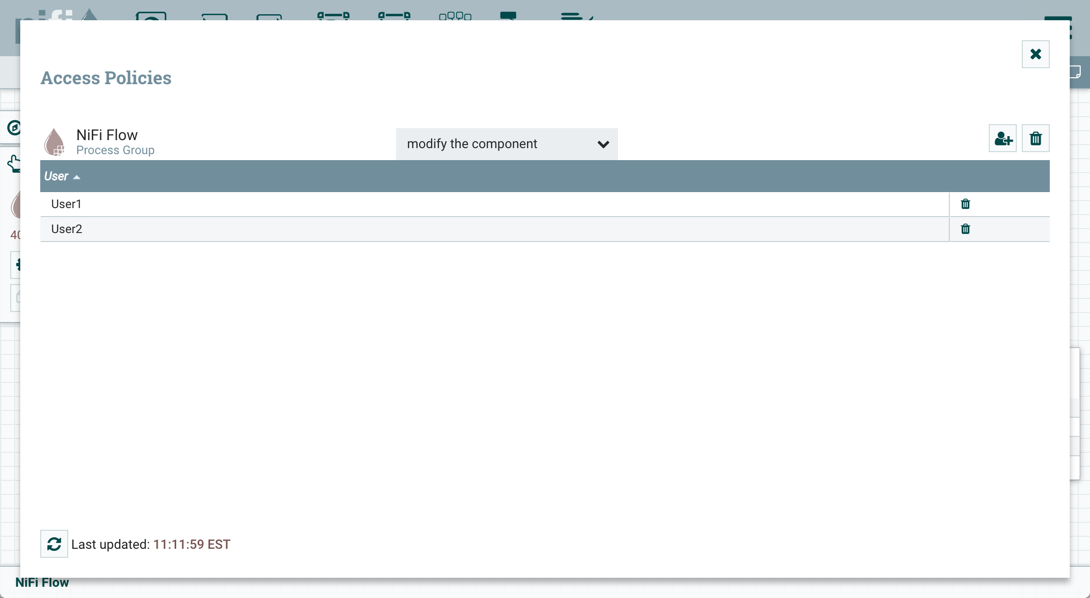

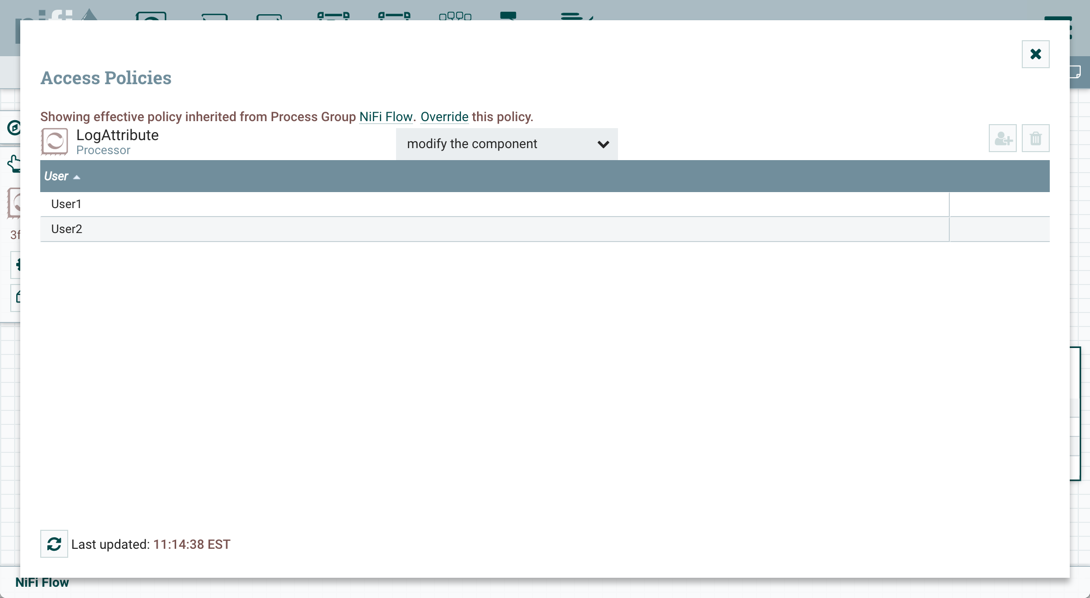

通过在流程组的"修改组件"策略中添加用户2,则通过策略继承将用户2添加到日志属性处理器上的"修改组件"策略中。要确认这一点,请突出显示日志属性处理器并选择访问策略图标 (

![]() ) 从操作调色板:

) 从操作调色板:

通过这些更改,用户 2 现在可以将生成流文件处理器连接到日志属性处理器。

编辑连接

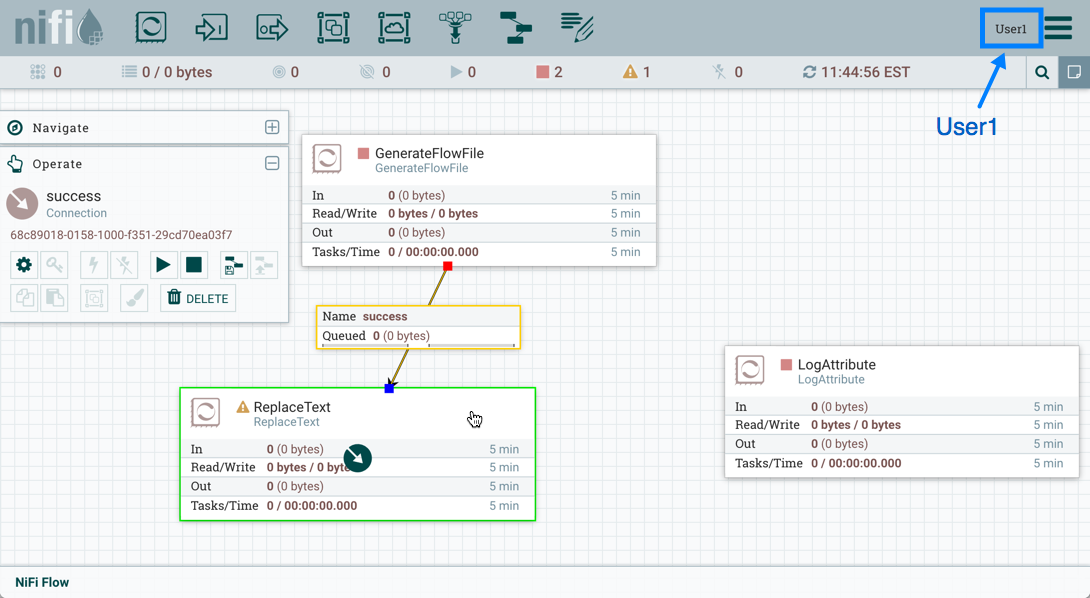

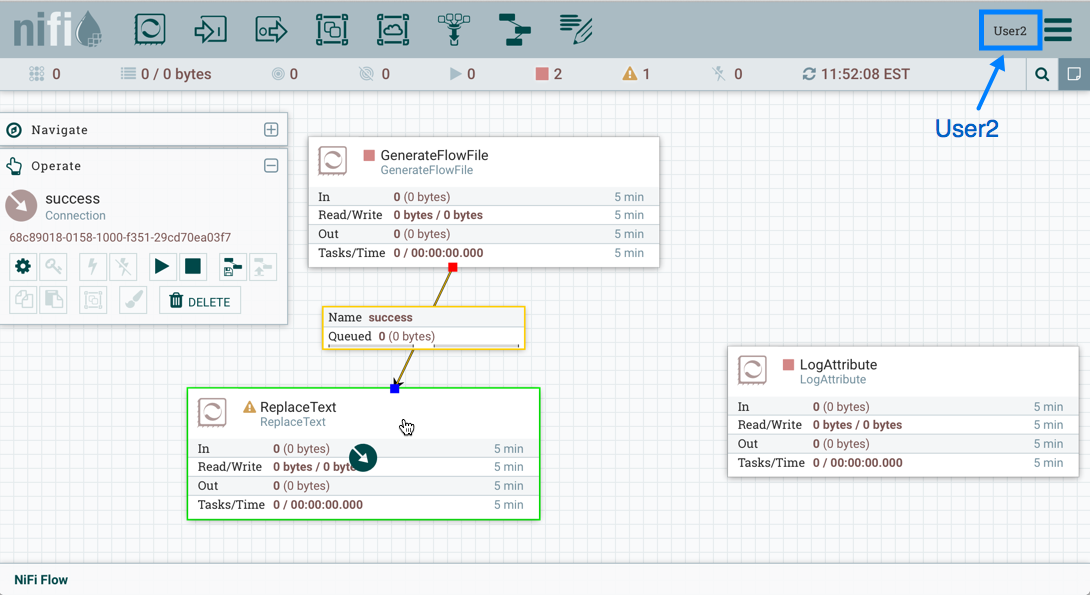

假设用户 1 或用户 2 向根过程组添加了替换文本处理器:

用户 1 可以选择并更改现有连接(生成流文件与日志属性之间),以连接生成流文件以替换文本:

用户 2 无法执行此操作。

要允许用户 2 将生成流文件连接到替换文本,如用户 1:

- 选择根过程组。操作调色板更新了根过程组的详细信息。

- 选择访问策略图标 (

).

). - 从策略下拉中选择"查看组件"。

- 选择添加用户图标 (

).查找或输入用户2 并选择"确定"。

).查找或输入用户2 并选择"确定"。

用户2 被添加到处理组的视图和修改策略中,现在可以将生成流文件处理器连接到替换文本处理器。

加密配置

本节概述了 NiFi 加密和解密数据的能力。

加密通信处理器允许对数据进行加密和解密,包括内部到 NiFi 以及与外部系统(如其他数据源和消费者)集成。openssl

关键衍生功能

关键衍生功能 (KDF) 是将人读信息(通常是密码或其他机密信息)转换为适合数据保护的加密密钥的机制。有关进一步的信息,请阅读维基百科关于关键衍生功能的条目。目前,KDF 被实现所摄入,并返回用于加密或解密的完全初始化对象。由于使用 a, KDF 目前无法定制。未来的增强措施将包括在初始化时向 KDF 提供自定义成本参数的能力。作为一个解决,实例可以初始化与自定义成本参数在构造器中,但目前不支持。如果您不需要特定的 KDF,**则建议使用 Argon2,**因为它是一种坚固、安全、性能好且用户友好的默认值,并在多个平台上得到广泛支持。以下是目前由 NiFi 支持的 KDF(主要在基于密码的加密处理器 (PBE) 中)和相关说明:CipherProvider``Cipher``CipherProviderFactory``CipherProvider``CipherProviderFactory``EncryptContent

NIFI遗产 Kdf

- NiFi 用于 PBE 内部密钥派生的原始 KDF,这是 MD5 文摘在密码串联上的 1000 次迭代和 8 或 16 字节的随机盐(盐长度取决于选定的密码块大小)。

- 此 KDF在 NiFi 0.5.0 之前被弃用,仅应用于向后兼容性,以解密以前由 NiFi 传统版本加密的数据。

开放SL PKCS#5 v1.5 EVP_BytesToKey

- 此 KDF 添加到 v0.4.0 中。

- 此 KDF 提供与使用 OpenSSL 默认 PBE 加密的数据的兼容性,称为 。这是 MD5 在密码的串联和随机 ASCII 盐的 8 字节上的单次迭代。OpenSSL 建议使用密钥源,但不会将命令线工具所需的库方法暴露给该工具,因此此 KDF 仍然是命令线加密的实际默认值。

EVP_BytesToKey``PBKDF2

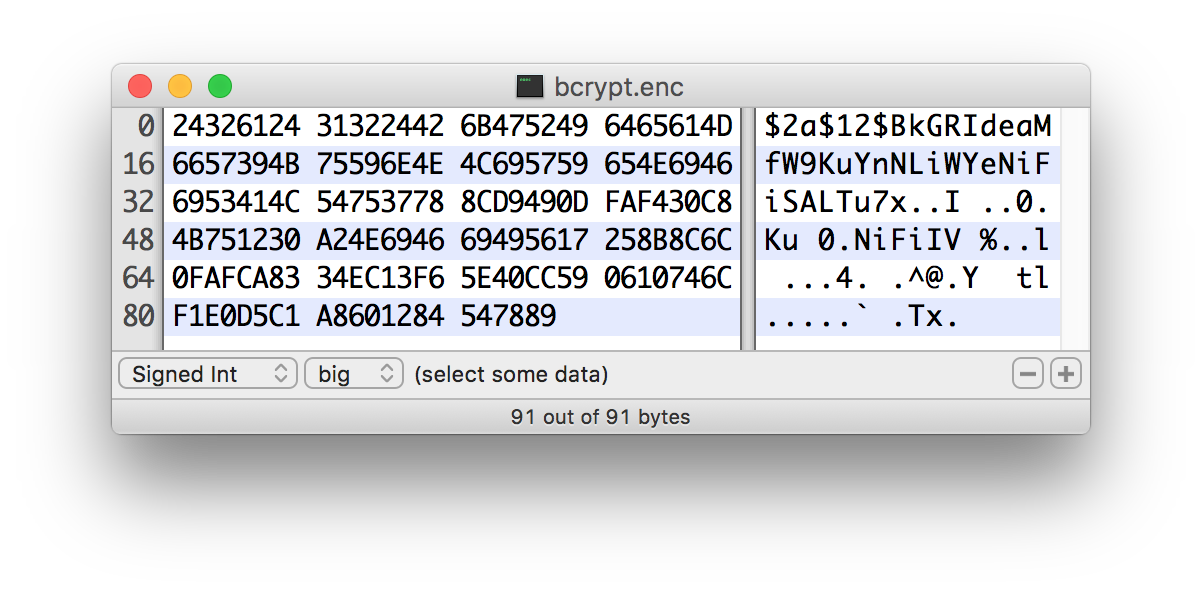

布里普特

-

此 KDF 在 v0.5.0 中添加。

-

Bcrypt是基于吹鱼密码的自适应功能。此 KDF 建议,因为它自动包含随机 16 字节盐、可配置成本参数(或"工作因子"),并通过要求在密钥推导期间访问"大"内存块来硬化,以抵御使用GPGPU(内核之间共享内存)的蛮力攻击。它对FPGA蛮力攻击的抵抗力较低,因为门阵列可以访问单独的嵌入式 RAM 块。

-

由于 Bcrypt 衍生哈希的长度始终为 184 位,因此将哈希输出(不包括算法、工作因子或盐)输入消化并截断为所需的键长度。这提供了雪崩效应对输入的好处。这一关键的拉伸机制是在阿帕奇NIFI1.12.0中引入的。

SHA-512在此之前,向SHA-512消化功能提供了完整的输出(算法、工作因子、盐和哈希输出共480位)。NiFi 可以使用通过此旧过程导出的密钥透明地处理解密数据(低于 10 MiB)加密。 -

建议的最小工作系数为 12 (2)12关键衍生轮)(截至2016年2月1日商品硬件),应提高到合法系统遇到有害延迟的阈值(见下面的时间表或用于计算安全最低值)。

BcryptCipherProviderGroovyTest#testDefaultConstructorShouldProvideStrongWorkFactor() -

盐格式是。盐被划定,三个部分如下:

$2a$10$ABCDEFGHIJKLMNOPQRSTUV``$-

2a- 格式的版本。这里可以找到一个广泛的解释。NiFi 目前用于内部生成的所有盐。2a -

10- 工作因素。这实际上是日志2值,因此总迭代计数为 210(1024) 在这种情况下。 -

ABCDEFGHIJKLMNOPQRSTUV- 22 个字符,Radix64 编码,未加垫,生盐值。此解码到关键推导中使用的 16 字节盐。Bcrypt Radix64 编码与标准 MIME Base64 编码不兼容。

-

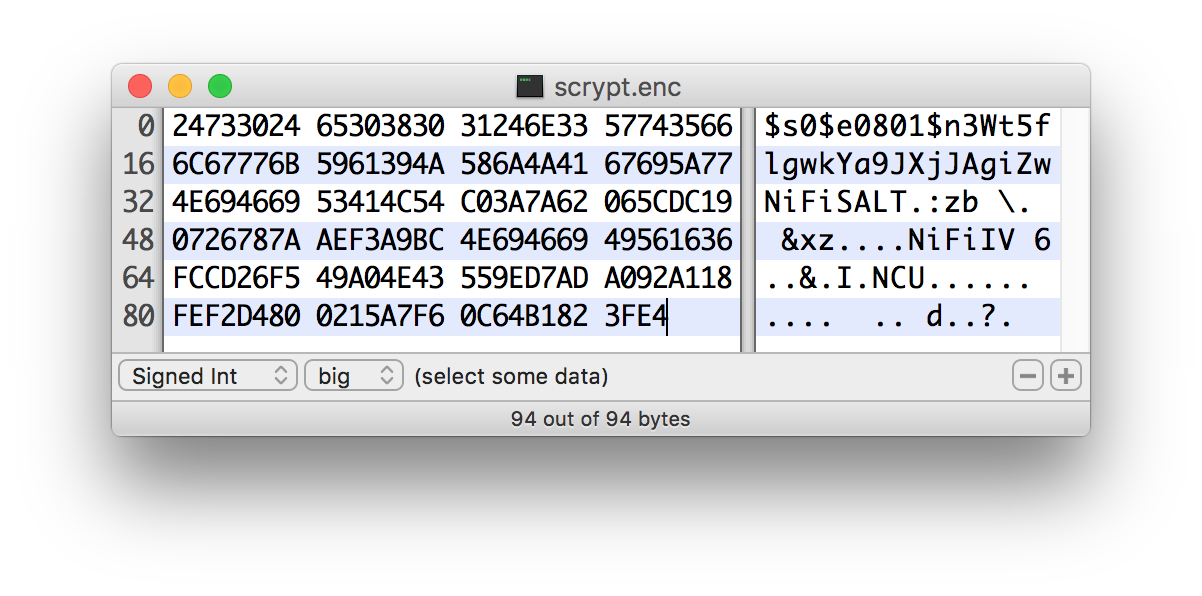

克里普特

- 此 KDF 在 v0.5.0 中添加。

- Scrypt是一种适应功能,专为响应而设计。建议使用此 KDF,因为它需要相对大量的内存才能进行每次推导,使其对硬件蛮力攻击具有抵抗力。

bcrypt - 建议的最低成本为 +2

N14(16,384),+8,+1(截至2016年2月1日商品硬件)。 必须是一个积极的整数,小于消化功能输出的八分之一的长度(32 代表 SHA-256),并且是混合函数输出的八分之一的长度,定义为 。这些参数应增加到合法系统遇到有害延迟的阈值(请参阅下面的时间表或用于计算安全最低值)。r``p``p``(2^32 − 1) * (Hlen/MFlen)``Hlen``MFlen``r * 128``ScryptCipherProviderGroovyTest#testDefaultConstructorShouldProvideStrongParameters() - 盐格式是。盐被划定,三个部分如下:

$s0$e0101$ABCDEFGHIJKLMNOPQRSTUV``$s0- 格式的版本。NiFi 目前用于内部生成的所有盐。s0e0101- 成本参数。这实际上是一个六角形编码,使用班次。这可以形成/分析使用和。N``r``p``Scrypt#encodeParams()``Scrypt#parseParameters()- 一些外部库编码,并单独以形式(存储在六角形编码,即,或2

N``r``p``$4000$1$1$``N``0x4000``0d1638414作为 = )可用实用方法,将外部表单转换为内部表单。0xe``0d14``ScryptCipherProvider#translateSalt()

- 一些外部库编码,并单独以形式(存储在六角形编码,即,或2

ABCDEFGHIJKLMNOPQRSTUV- 12-44 字符,Base64 编码,未调用,生盐值。这解码到关键衍生物中使用的 8-32 字节盐。

PBKDF2

- 此 KDF 在 v0.5.0 中添加。

- 基于密码的关键推导函数 2是一种自适应派生函数,它使用内部伪多功能 (PRF),并通过密码和盐(至少 16 字节)迭代多次。

- 建议PRF为或。使用 HMAC 加密哈希函数可以减轻长度扩展攻击。

HMAC/SHA-256``HMAC/SHA-512 - 建议的最低迭代数为 160,000 次(截至 2016 年 2 月 1 日商品硬件)。此数字应每两年翻一番(请参阅下面的时间表或用于计算安全最低值)。

PBKDF2CipherProviderGroovyTest#testDefaultConstructorShouldProvideStrongIterationCount() - 此 KDF 并不难记忆(可以与商品硬件大规模并行),但仍被NIST SP 800-132 (PDF)和许多密码学家推荐为足够(当与适当的迭代计数和 HMAC 加密哈希功能一起使用时)。

没有

- 此 KDF 在 v0.5.0 中添加。

- 此 KDF 不会对输入执行操作,并且是指示向密码提供原始密钥的标记。密钥必须在六角编码中提供,并且对于相关的密码/算法具有有效的长度。

阿贡2

- 此 KDF 在 v1.12.0 中添加。

- Argon2是 2015 年赢得密码哈希竞赛的关键衍生功能。此 KDF 建议,因为它提供了多种模式,可以针对预防 GPU 攻击、防止侧通道攻击或两者兼有。它允许可变输出键长度。

- 建议的最低成本为 +2

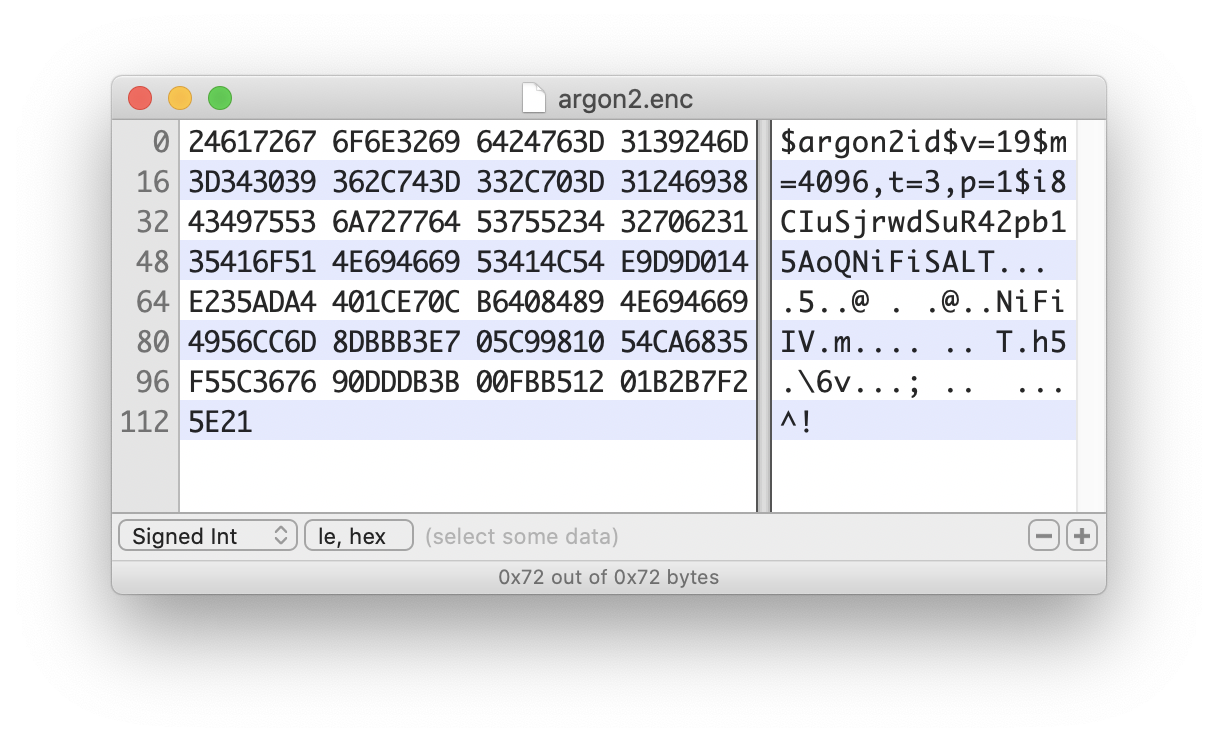

memory16(65,536) KiB, +5, +8 (截至 2020 年 4 月 22 日商品硬件) 。Argon2 规范文件 (PDF)第 9 节描述了用于确定推荐参数的算法。这些参数应增加到合法系统遇到有害延迟的阈值(用于计算安全最低值)。iterations``parallelism``Argon2SecureHasherTest#testDefaultCostParamsShouldBeSufficient() - 盐格式是。盐被划定,四个部分如下:

$argon2id$v=19$m=65536,t=5,p=8$ABCDEFGHIJKLMNOPQRSTUV``$argon2id- 算法的"类型"(, , ) 。NiFi 目前用于内部生成的所有盐。2i``2d``2id``argon2idv=19- 小数算法的版本 ( = ) 。NiFi 目前用于内部生成的所有盐。0d19``0x13``0d19m=65536,t=5,p=8- 成本参数。这包含按顺序排列的内存、迭代和并行。ABCDEFGHIJKLMNOPQRSTUV- 12-44 字符,Base64 编码,未调用,生盐值。这解码到关键衍生物中使用的 8-32 字节盐。

额外资源

- 最佳成本参数和关系的解释

- NIST 特别出版物 800-132

- OWASP 密码存储工作因子计算

- PBKDF2 轮计算

- 克里普特作为 KDF 与密码存储漏洞

- 克里普特 vs. 布莱普特 (截至 2010 年)

- 布里普特 vs Pbkdf2

- 为 Bcrypt 选择工作因子

- 春季安全 Bcrypt

- 开放式 EVP 字节到关键 PKCS#1v1.5

- 开放式 PBKDF2 KDF

- 开放式 KDF 缺陷描述

盐和IV编码

最初,处理器有一个从用户提供的密码中提取加密密钥的单一方法。这现在被称为模式,有效地。在 v0.4.0 中,添加了另一种源入密钥的方法,以便使用命令线工具与 NiFi 外部加密的内容兼容。这两种关键衍生函数(KDF) 都有硬编码的消化功能和迭代计数,盐格式也是硬编码的。在 v0.5.0 中,引入了附加 KDF 以及可变迭代计数、工作因子和盐格式。此外,还引入了原始密钥加密。这需要将任意盐和初始化矢量 (IV) 编码到密码流中,以便 NiFi 或后续系统恢复解密这些消息。EncryptContent``NiFiLegacy``MD5 digest, 1000 iterations``OpenSSL PKCS#5 v1.5 EVP_BytesToKey``openssl

对于现有的 KDF,盐格式未更改。

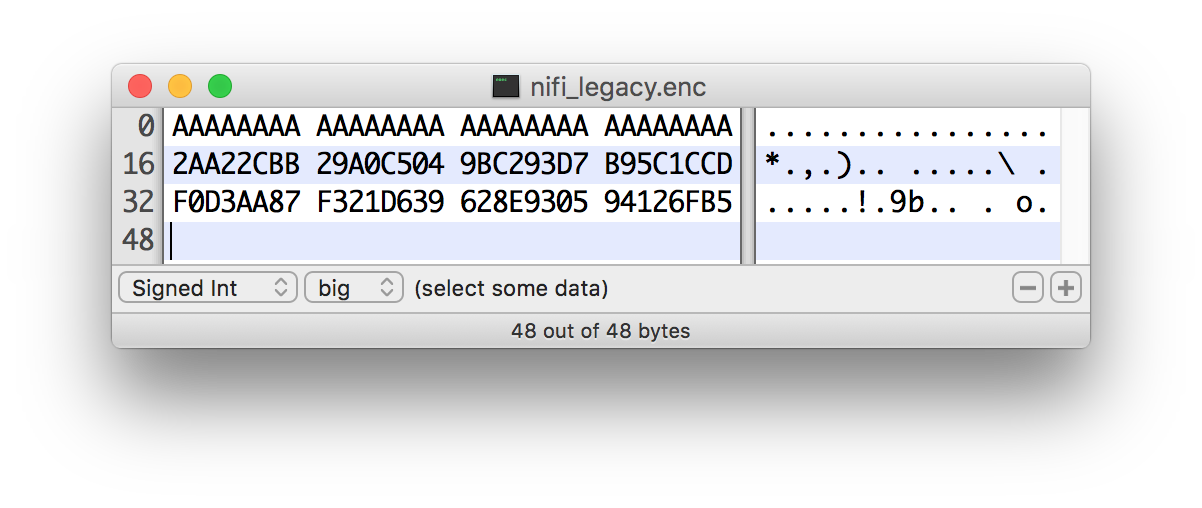

NIFI遗产

输入的前 8 或 16 字节是盐。盐长度根据选定的算法的密码块长度确定。如果无法确定密码块大小(如流密码),则使用 8 字节的默认值。解密时,盐被读入并结合密码来获得加密密钥和 IV。RC4

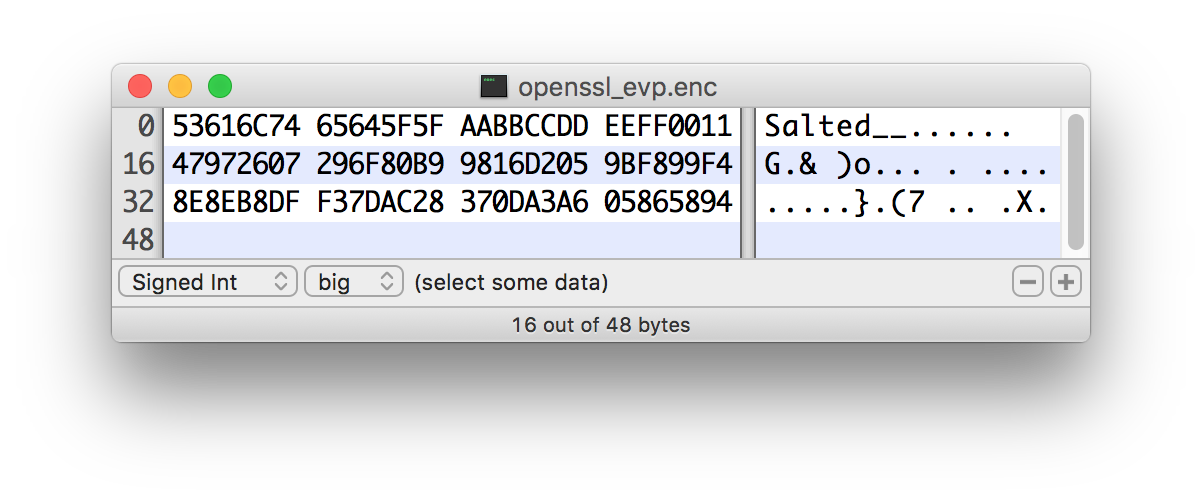

开放SL PKCS#5 v1.5 EVP_BytesToKey

OpenSSL 允许盐渍或无盐键派生。**未盐化密钥衍生是一种安全风险,不建议。*如果存在盐,输入的前 8 字节是 ASCII 字符串"Salted__"(),接下来的 8 字节是 ASCII 编码的盐。解密时,盐被读入并结合密码来获得加密密钥和 IV。如果没有盐头,则整个输入被视为密码文本。0x53 61 6C 74 65 64 5F 5F

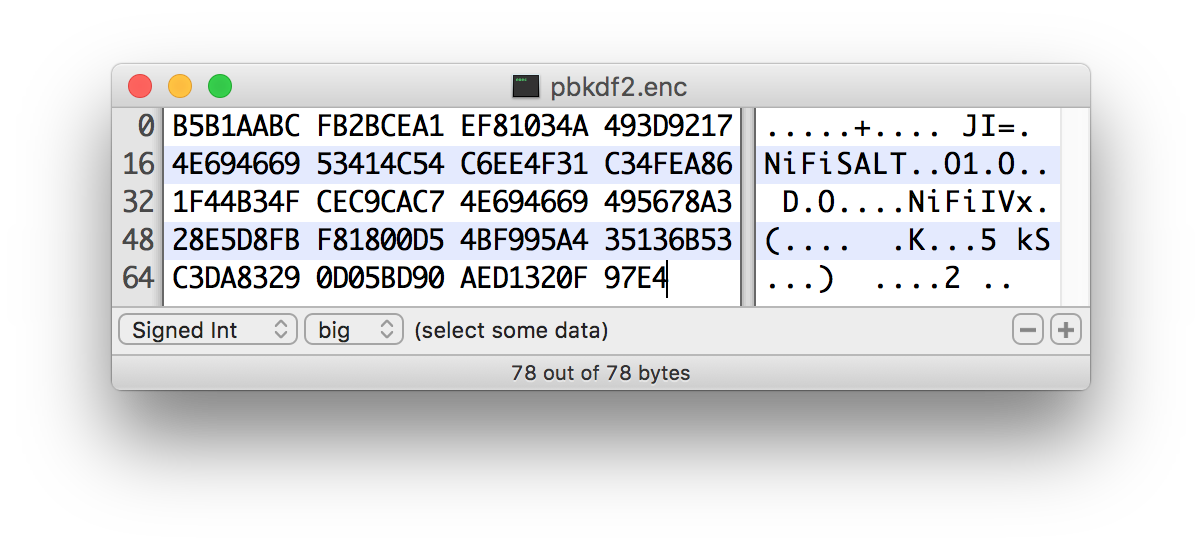

对于新的 KDF,每个 KDF 都允许非确定性 IV,IV 必须与密码文本一起存储。这不是一个漏洞,因为 IV 不需要保密,而只是对于使用相同密钥加密的邮件来说,它是唯一的,以减少加密攻击的成功。对于这些 KDF,输出由盐组成,其次是盐分界器,UTF-8 字符串"NiFiSALT"()和 IV,然后是 IV 划界器,UTF-8 字符串"NiFiIV"(),然后是密码文本。0x4E 69 46 69 53 41 4C 54``0x4E 69 46 69 49 56

布里普特, 克里普特, Pbkdf2, 阿贡 2

Java密码扩展 (JCE) 有限强度管辖权策略

由于美国的出口法规,默认的合资企业对它们可用的加密操作强度施加了限制。例如,AES 操作默认仅限于。虽然加密安全,但可能会产生意想不到的后果,特别是在基于密码的加密 (PBE) 上。128 bit keys``AES-128

PBE 是从用户提供的秘密材料(通常是密码)中提取加密密钥进行加密或解密的过程。而不是人类记住一个(随机出现)32或64字符六角形字符串,使用密码或密码短语。

NiFi 提供的一些 PBE 算法由于基础密钥长度检查,对密码的长度施加了严格的限制。下面是一张表格,其中列出了加密强度有限的 JVM 上的最大密码长度。

| 算法 | 最大密码长度 |

|---|---|

PBEWITHMD5AND128BITAES-CBC-OPENSSL |

16 |

PBEWITHMD5AND192BITAES-CBC-OPENSSL |

16 |

PBEWITHMD5AND256BITAES-CBC-OPENSSL |

16 |

PBEWITHMD5ANDDES |

16 |

PBEWITHMD5ANDRC2 |

16 |

PBEWITHSHA1ANDRC2 |

16 |

PBEWITHSHA1ANDDES |

16 |

PBEWITHSHAAND128BITAES-CBC-BC |

7 |

PBEWITHSHAAND192BITAES-CBC-BC |

7 |

PBEWITHSHAAND256BITAES-CBC-BC |

7 |

PBEWITHSHAAND40BITRC2-CBC |

7 |

PBEWITHSHAAND128BITRC2-CBC |

7 |

PBEWITHSHAAND40BITRC4 |

7 |

PBEWITHSHAAND128BITRC4 |

7 |

PBEWITHSHA256AND128BITAES-CBC-BC |

7 |

PBEWITHSHA256AND192BITAES-CBC-BC |

7 |

PBEWITHSHA256AND256BITAES-CBC-BC |

7 |

PBEWITHSHAAND2-KEYTRIPLEDES-CBC |

7 |

PBEWITHSHAAND3-KEYTRIPLEDES-CBC |

7 |

PBEWITHSHAANDTWOFISH-CBC |

7 |

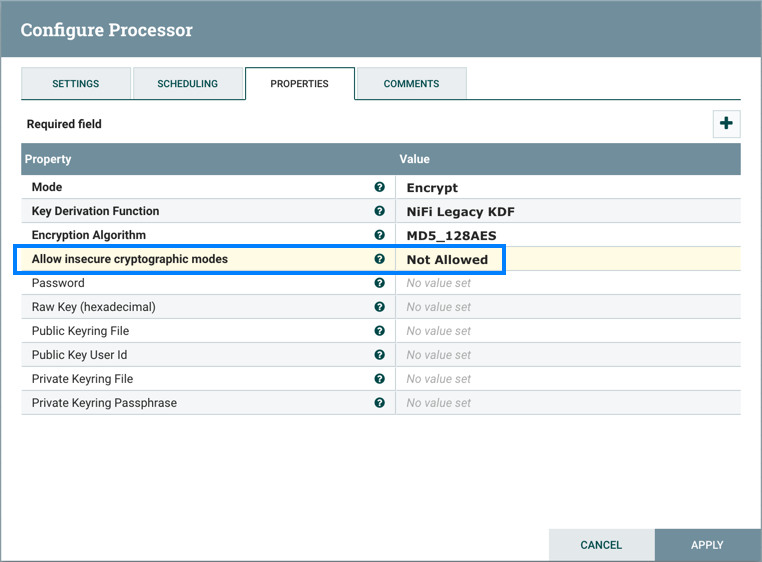

允许不安全的加密模式

默认情况下,处理器设置中的属性设置为 。这意味着,如果提供了少于字符的密码,将发生验证错误。10 个字符是一个保守的估计值,没有考虑完整的熵计算、模式等。Allow Insecure Cryptographic Modes``EncryptContent``not-allowed``10

在强度加密的 JVM 上,某些 PBE 算法将最大密码长度限制为 7,在这种情况下,将无法提供"安全"密码。建议为 JVM 安装 JCE 无限强度管辖权政策文件,以缓解此问题。

如果在无法安装无限强度策略的系统上,建议切换到支持较长密码的算法(见上表)。

允许弱加密如果无法安装无限强度的管辖政策,设置可以更改为,但*不*建议这样做。更改此设置明确承认使用弱加密配置的固有风险。Allow Weak Crypto``allowed |

|

|---|---|

最好要求上游/下游系统切换到键加密或使用 NiFi 支持的"强"密钥衍生功能 (KDF)。

流量中的加密密码

NiFi 始终以加密格式存储所有以磁盘形式填充的敏感值(密码、令牌和其他凭据)。使用的加密算法由nifi.属性指定,加密密钥的源自密码由 nifi.属性指定(有关其他信息,请参阅安全配置)。在版本 1.12.0 之前,可用算法列表是该版本中由该版本中的 enum 支持的所有基于密码的加密 (PBE) 算法。不幸的是,其中许多算法都为旧的兼容性提供了条件,并使用弱键派生功能和阻止密码算法和操作模式。在 1.12.0 中,为注重安全的用户引入了一对自定义算法,以寻求对流量敏感值的更有力的保护。nifi.sensitive.props.algorithm``nifi.sensitive.props.key``EncryptionMethod

NiFi 支持多个配置选项,使用 AES 加卢瓦/计数器模式 (AES-GCM) 提供相关数据 (AEAD) 的认证加密。这些算法使用强大的键派生函数,根据配置的敏感属性键来提取指定长度的秘密密钥。每个键推导函数使用静态盐,以支持跨聚类节点的流量配置比较。每个关键推导函数还使用相关安全哈希实施类中定义的默认迭代和成本参数。

以下强加密方法可在属性中配置:nifi.sensitive.props.algorithm

NIFI_ARGON2_AES_GCM_128NIFI_ARGON2_AES_GCM_256NIFI_BCRYPT_AES_GCM_128NIFI_BCRYPT_AES_GCM_256NIFI_PBKDF2_AES_GCM_128NIFI_PBKDF2_AES_GCM_256NIFI_SCRYPT_AES_GCM_128NIFI_SCRYPT_AES_GCM_256

每个关键推导函数使用以下默认参数:

- 阿贡2

- 迭代: 5

- 内存: 65536 KB

- 并行性: 8

- 布里普特

- 费用: 12

- 衍生密钥文摘算法:SHA-512

- PBKDF2

- 迭代: 160,000

- 伪多功能系列:SHA-512

- 克里普特

- 成本因素 (N): 16384

- 块大小因子 (r): 8

- 并行因子 (p): 1

所有选项都需要至少 12 个字符的密码(值)。这意味着"默认"值(如果留空,则使用硬编码默认值)将是不够的。nifi.sensitive.props.key

配置文件中的加密密码

为了方便 NiFi 的安全设置,您可以使用命令线实用程序加密 NiFi 在启动时解密内存中的原始配置值。这种可扩展的保护方案透明地允许 NiFi 在操作中使用原始值,同时在休息时保护原始值。除了默认的 AES 加密提供商外,也可以在文件中配置哈希公司 Vault 加密提供商。encrypt-config``bootstrap-hashicorp-vault.properties

这是行为的改变:在 1.0 之前,所有配置值都存储在文件系统上的便文中。建议 POSIX 文件权限限制对这些文件的未经授权的访问。

如果不采取管理员操作,配置值仍不加密。

有关更多信息,请参阅NiFi 工具包指南中的加密配置工具部分。

NIFI工具包管理工具

此外,NiFi 工具包还包含用于管理员在独立和集群环境中支持 NiFi 维护的指挥线实用程序。这些实用程序包括:tls-toolkit``encrypt-config

- CLI - 该工具使管理员能够与 NiFi 和 NiFi 注册表实例进行交互,以自动执行部署版本流和管理流程组和集群节点等任务。

cli - 文件管理器 - 该工具使管理员能够从备份中备份、安装或恢复 NiFi 安装。

file-manager - 流分析器 - 该工具生成一个报告,帮助管理员了解可用于给定流量的背压存储的最大数据量。

flow-analyzer - 节点管理器 - 该工具使管理员能够对节点进行状态检查,以及从组集连接、断开或删除节点的能力。

node-manager - 通知 - 该工具使管理员能够向 NiFi UI 发送公告。

notify - S2S - 该工具使管理员能够将数据发送到或从 NiFi 流经站点到站点。

s2s

有关每个实用程序的更多信息,请参阅NiFi 工具包指南。

聚类配置

本节提供了 NiFi 聚类的快速概述以及如何设置基本聚类的说明。将来,我们希望提供深入涵盖 NiFi 聚类架构的补充文档。

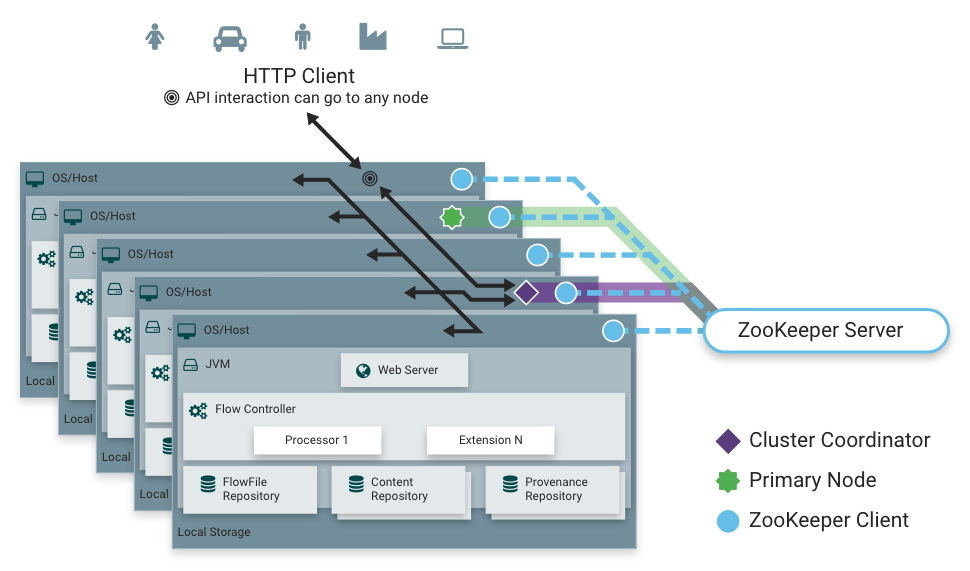

零领导聚类

NiFi 采用零领导聚类范式。集群中的每个节点具有相同的流,并在数据上执行相同的任务,但每个节点都基于不同的数据集工作。集群自动将数据分布到所有活动节点。

其中一个节点自动选择(通过阿帕奇ZooKeeper)作为集群协调员。然后,组中的所有节点都将向此节点发送心跳/状态信息,此节点负责断开在一段时间内不报告任何心跳状态的节点。此外,当新节点选择加入集群时,新节点必须首先连接到Current选出的集群协调员,以便获得最新的流量。如果集合协调员确定允许节点连接(基于其配置的防火墙文件),则向该节点提供Current流量,并且该节点能够加入该节点,前提是节点的流副本与集合协调员提供的副本相匹配。如果节点的流配置版本与集束协调员的版本不同,则节点将不会加入组集。

为什么是集群?

NiFi 管理员或数据流管理器 (DFMs) 可能会发现,在单台服务器上使用 NiFi 的一个实例不足以处理他们拥有的数据量。因此,一个解决方案是在多个 NiFi 服务器上运行相同的数据流。但是,这会产生管理问题,因为每次 DFM 想要更改或更新数据流时,它们必须在每个服务器上进行这些更改,然后单独监控每个服务器。通过聚类 NiFi 服务器,可以增加处理能力,同时拥有单个接口,通过该接口进行数据流更改和监控数据流。聚类允许 DFM 仅进行一次更改,然后将更改复制到组集的所有节点。通过单个接口,DFM 还可以监控所有节点的健康状况和状态。

术语

NiFi 聚类是独一无二的,并有自己的术语。在设置集群之前,了解以下术语非常重要:

NiFi 群集协调员:NiFi 聚类协调员是 NiFi 聚类中的节点,负责执行任务,以管理组中允许哪些节点,并为新加入的节点提供最新的流量。当数据流管理器管理组中的数据流时,他们能够通过组集中任何节点的用户界面进行管理。然后,将所做的任何更改复制到组中的所有节点。

节点:每个星团由一个或多个节点组成。节点进行实际数据处理。

主节点:每个组都有一个主节点。在此节点上,可以运行"隔离处理器"(见下文)。ZooKeeper用于自动选择主节点。如果该节点因任何原因与组断开,则将自动选择新的主节点。用户可以通过查看用户界面的群集管理页面来确定Current选择哪个节点为主要节点。

隔离处理器:在 NiFi 聚类中,所有节点上都运行相同的数据流。因此,流中的每个组件都运行在每个节点上。但是,在某些情况下,DFM 不希望每个处理器在每个节点上运行。最常见的情况是使用处理器使用规模不好的协议与外部服务进行通信时。例如,GetSFTP 处理器从远程目录中取出。如果 GetSFTP 处理器在集群的每个节点上运行,并尝试同时从同一个远程目录中拉出,则可能会有比赛条件。因此,DFM 可以在主节点上配置 GetSFTP 以隔离运行,这意味着它仅在该节点上运行。有了适当的数据流配置,它可以在组集的其他节点中拉入数据并加载平衡数据。请注意,虽然此功能存在,但使用独立的 NiFi 实例来拉取数据并将其馈送至集群也很常见。这仅取决于可用资源以及管理员如何决定配置集群。

心跳:节点通过"心跳"向Current选出的集群协调员传达其健康状况和状态,让协调员知道他们仍然连接到集群并正常工作。默认情况下,节点每 5 秒发出一次心跳,如果群集协调员在 40 秒内(+ 5 秒 = 8)内未收到节点的心跳,则会因"心跳不足"而断开节点。5 秒和 8 倍设置可在nifi.属性文件中进行配置(有关更多信息,请参阅聚类常见属性部分)。群集协调员断开节点的原因是协调员需要确保组中的每个节点是同步的,如果没有定期听到节点的声音,协调员无法确定它仍然与组集的其他节点同步。如果节点在 40 秒后发送新的心跳,协调员将自动请求节点重新加入组集,以包括节点流量的重新验证。由于心跳不足而断开和收到心跳后重新连接均报告给用户界面中的 DFM。

集群内的通信

如前所述,节点通过心跳与集群协调员通信。当选择集群协调员时,它会更新阿帕奇动物园守护者中著名的 ZNode 及其连接信息,以便节点了解将心跳发送到哪里。如果其中一个节点向下,组组中的其他节点不会自动拾取缺失节点的负载。DFM 可以配置故障转移意外事件的数据流;但是,这取决于数据流设计,并且不会自动发生。

当 DFM 对数据流进行更改时,收到更改流量请求的节点将这些更改传达到所有节点,并等待每个节点响应,表明它已对其本地流量进行了更改。

管理节点

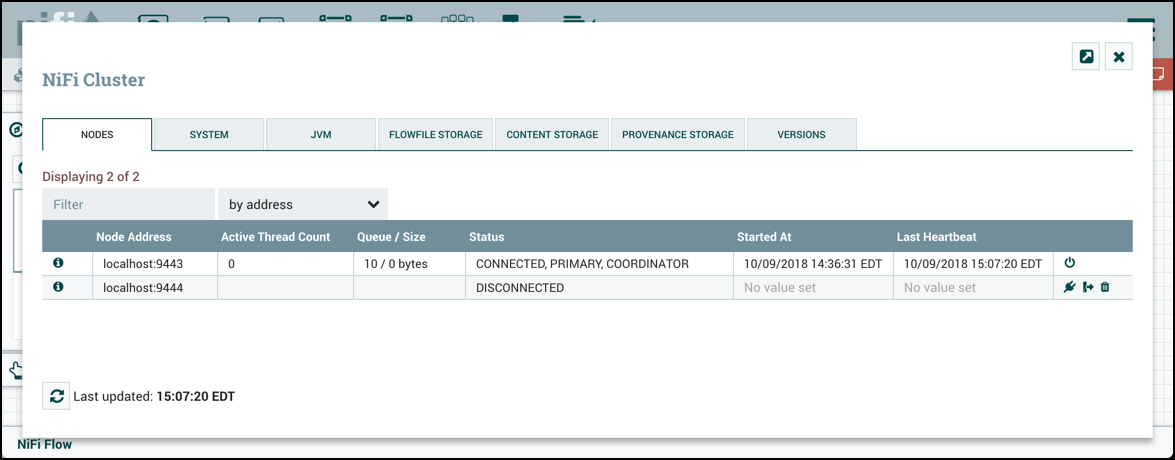

断开节点

DFM 可能会手动断开与组集集的节点。节点也可能因为其他原因而断开连接,例如由于心跳不足。当节点断开时,群集协调员将在用户界面上显示公告。在断开的节点问题解决之前,DFM 将无法对数据流进行任何更改。DFM 或管理员需要用节点解决问题,并在对数据流进行任何新更改之前解决它。但是,值得注意的是,仅仅因为节点断开并不意味着它不工作。这种情况的发生可能有几个原因,例如,当节点因网络问题而无法与群集协调员通信时。

要手动断开节点,请选择"断开"图标 (

![]() ) 从节点的行。

) 从节点的行。

可连接断开的节点 (

), 卸载 (

), 卸载 (

) 或已删除 (

) 或已删除 (

).

).

| 并非所有处于"断开"状态的节点都可以卸载。如果节点断开且无法访问,则节点无法接收卸载请求以开始卸载。此外,由于防火墙规则,卸载可能会中断或阻止。 | |

|---|---|

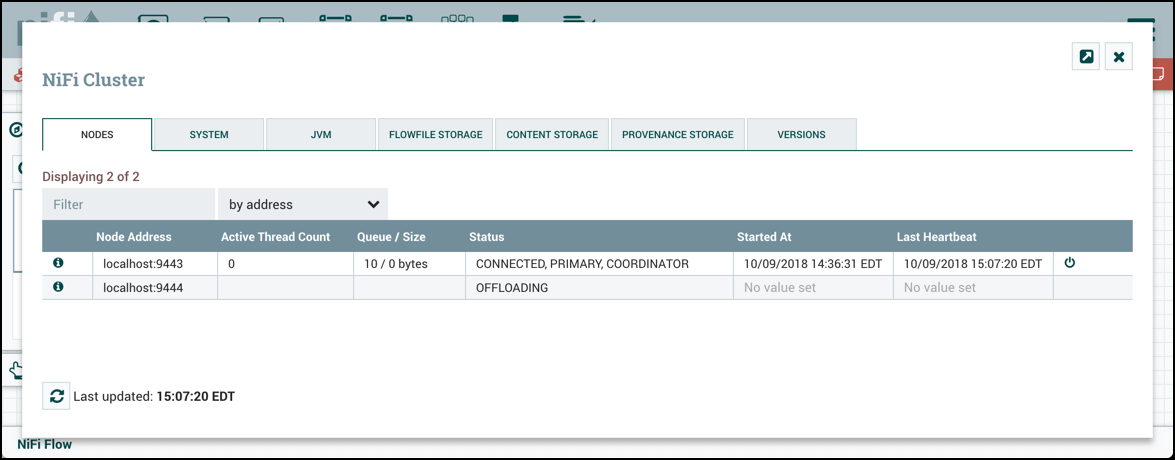

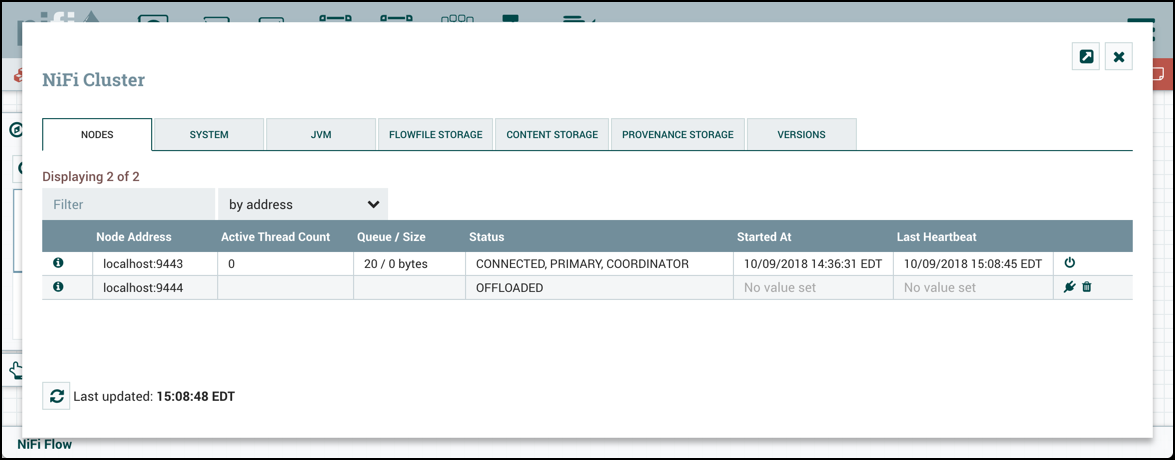

卸载节点

保留在断开的节点上的流文件可以通过卸载重新平衡到组中的其他活动节点。在群集管理对话中,选择"卸载"图标 (

)用于断开的节点。这将停止所有处理器,终止所有处理器,停止在所有远程处理组上传输,并重新平衡流文件到集群中其他连接的节点。

)用于断开的节点。这将停止所有处理器,终止所有处理器,停止在所有远程处理组上传输,并重新平衡流文件到集群中其他连接的节点。

由于遇到错误(内存外、没有网络连接等)而保持"卸载"状态的节点可以通过在节点上重新启动 NiFi 重新连接到组。卸载节点可以重新连接到组集(通过选择连接或在节点上重新启动 NiFi)或从组集中删除。

删除节点

在某些情况下,DFM 可能希望继续更改流量,即使节点未与聚类连接。在这种情况下,DFM 可能会选择从组组中完全删除节点。在群集管理对话中,选择"删除"图标 (

)用于已断开或卸载的节点。删除后,节点在重新启动之前无法重新加入到组集。

)用于已断开或卸载的节点。删除后,节点在重新启动之前无法重新加入到组集。

退役节点

将节点退役并将其从聚类中删除的步骤如下:

- 断开节点。

- 断开完成后,卸载节点。

- 卸载完成后,删除节点。

- 删除请求完成后,停止/删除主机上的 NiFi 服务。

NIFI CLI 节点命令

作为 UI 的替代方案,以下 NiFi CLI 命令可用于检索单个节点、检索节点列表以及连接/断开/卸载/删除节点:

nifi get-nodenifi get-nodesnifi connect-nodenifi disconnect-nodenifi offload-nodenifi delete-node

有关更多信息,请参阅 NiFi工具包指南中的 NiFi CLI部分。

流动选举

当聚类首次启动时,NiFi 必须确定哪个节点具有"正确"版本的流。这是通过对每个节点的流量进行投票来完成的。当节点尝试连接到聚类时,它会向群集协调员提供其本地流量的副本,以及(如果策略提供商允许通过 NiFi 进行配置)其用户、组和策略。如果尚未选择"正确"流,则节点的流与其他节点的流量进行比较。如果另一个节点的流与此流匹配,则为此流投下一票。如果还没有其他节点报告相同的流量,则此流将以一票之多添加到可能当选的流量池中。经过一段时间(通过设置属性进行配置)或一些节点投票(通过设置属性进行配置)后,流被选为流的"正确"副本。nifi.cluster.flow.election.max.wait.time``nifi.cluster.flow.election.max.candidates

任何数据流、用户、组和策略与当选者发生冲突的节点都将备份任何相互冲突的资源,并将本地资源替换为聚类资源。备份的执行方式取决于配置的访问策略提供商和用户组提供商。对于基于文件的访问策略提供商,备份将写入与现有文件相同的目录(例如,$NIFI_HOME/conf),并带有相同的名称,但带有"“的后缀和时间戳。例如,如果流本身在 2020 年 1 月 1 日 12:05:03 与聚类流冲突,则节点的文件将被复制到该组,然后将组集合的流量写入。同样,这将发生在文件和文件。这样做是为了在必要时将备份文件重命名为"例如"手动恢复流量。flow.xml.gz``flow.xml.gz.2020-01-01-12-05-03``flow.xml.gz``users.xml``authorizations.xml``flow.xml.gz

请务必注意,在继承所选流量之前,NiFi 将首先阅读 FlowFile 存储库和任何交换文件,以确定数据流中的哪些队列Current包含数据。如果数据流中存在包含 FlowFile 的任何队列,则该队列也必须存在于选定的数据流中。如果该队列在选选出的数据流中不存在,则节点将不会继承数据流、用户、组和策略。相反,NiFi 将记录错误,并且无法启动。这可确保即使节点中存储的数据与集群的数据流不同,重新启动节点也不会导致数据丢失。

选举是按照"民众投票"进行的,并警告说,除非所有选举都是空的,否则获胜者永远不会是"空流”。这允许管理员删除节点的流.xml.gz文件并重新启动节点,因为知道除非没有发现其他流,否则节点的流量不会被投票选为"正确"流。如果有两个非空流获得相同票数,则将选择其中一个流。用于确定这些流量中哪些流量的方法尚未确定,并且可能随时在不通知的情况下更改。

基本集群设置

本节描述了由三个 NiFi 实例组成的简单三节点非安全集群的设置。

对于每个实例,需要更新nifi.属性文件中的某些属性。特别是,应根据您的情况评估 Web 和聚类属性,并相应地进行调整。本指南的系统属性部分描述了所有属性;但是,在本节中,我们将关注为简单聚类设置的最低属性。

对于所有三种实例,聚类常见属性可以留给默认设置。但是,请注意,如果您更改了这些设置,则必须在组集的每个实例上设置相同的设置。

对于每个节点,要配置的最小属性如下:

- 在Web 属性部分下,设置您希望节点运行的 HTTP 或 HTTPS 端口。此外,考虑您是否需要设置 HTTP 或 HTTPS 主机属性。组组中的所有节点应使用相同的协议设置。

- 根据国家管理部分,将财产设置为聚类状态提供商的标识符。确保集群状态提供商已配置在状态管理.xml文件中。有关更多信息,请参阅配置状态提供商。

nifi.state.management.provider.cluster - 在集群节点属性下,设置如下:

nifi.cluster.is.node- 将此设置为真实。nifi.cluster.node.address- 将此设置为节点的完全合格主机名。如果留空,则默认为 。localhostnifi.cluster.node.protocol.port- 将此设置为高于 1024 的开放端口(任何较低的端口都需要根)。nifi.cluster.node.protocol.threads- 应用于与组中其他节点通信的线程数。此属性默认为 。线程池用于复制所有节点的请求,线程池的线程永远不会少于此数量的线程。它将根据需要增长到属性设定的最大值。10``nifi.cluster.node.protocol.max.threadsnifi.cluster.node.protocol.max.threads- 应用于与组中其他节点通信的最大线程数。此属性默认为 。螺纹池用于对所有节点的复制请求,螺纹池将有一个由属性配置的"核心"大小。但是,如有必要,螺纹池将增加活动线程的数量,达到此属性设定的限制。50``nifi.cluster.node.protocol.threadsnifi.zookeeper.connect.string- 连接字符串,这是需要连接到阿帕奇ZooKeeper。这是一个逗号分离的主机名列表:端口对。例如。这应该包含ZooKeeper法定人数中所有ZooKeeper实例的列表。localhost:2181,localhost:2182,localhost:2183nifi.zookeeper.root.node- 应该在ZooKeeper中使用的根 Znode 。ZooKeeper为存储数据提供了类似目录的结构。此结构中的每个"目录"都称为 ZNode。这表示应用于存储数据的根 ZNode 或"目录"。默认值是 。这对于正确设置非常重要,因为 NiFi 实例尝试加入的组由它连接到哪个ZooKeeper实例和指定的ZooKeeper根节点决定。/rootnifi.cluster.flow.election.max.wait.time- 指定在选择流为"正确"流之前等待的时间。如果已投票的节点数等于属性指定的数数,则聚类不会等待这么久。默认值是 。请注意,第一次投票一开始。nifi.cluster.flow.election.max.candidates``5 minsnifi.cluster.flow.election.max.candidates- 指定组中导致提前选举流量所需的节点数。这样,如果我们至少达到组集中的节点数量,则组中的节点可以避免在开始处理之前等待很长时间。

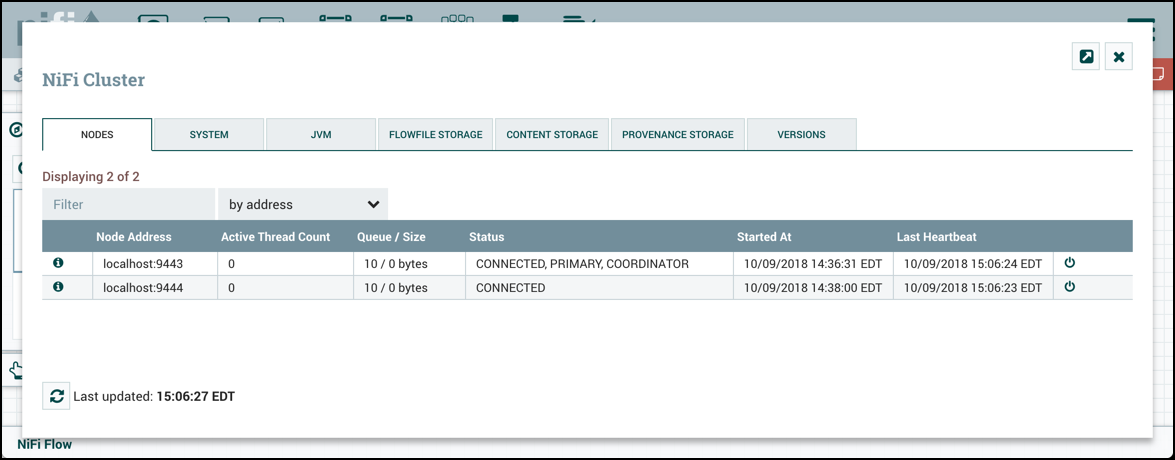

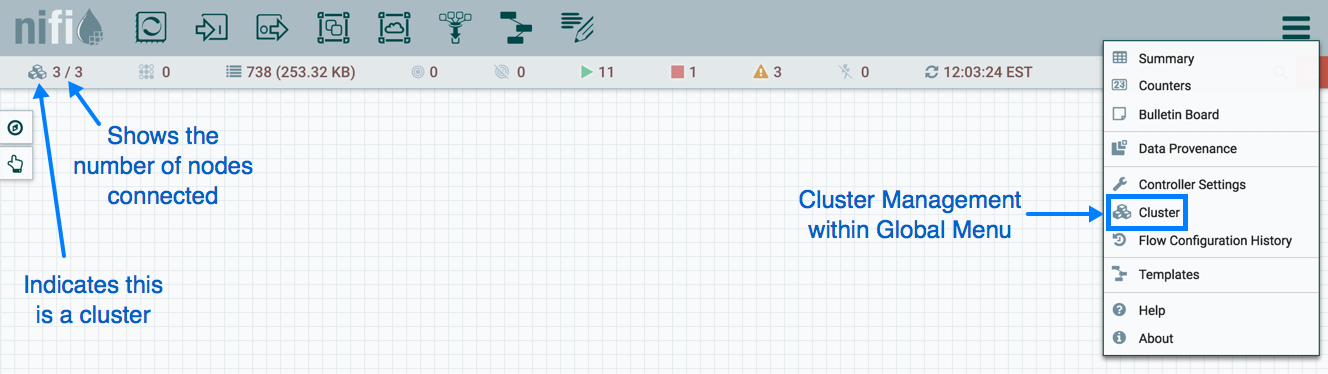

现在,可以启动集群。命令实例启动并不重要。导航到其中一个节点的 URL,用户界面应与以下内容类似:

故障 排除

如果您遇到问题,并且您的集群没有按描述工作,请调查节点上的nifi 应用程序.log和nifi 用户.log文件。如果需要,您可以通过编辑文件将记录级别更改为 DEBUG。具体来说,设置在以下行(而不是 ):conf/logback.xml``level="DEBUG"``"INFO"

<logger name="org.apache.nifi.web.api.config" level="INFO" additivity="false"> <appender-ref ref="USER_FILE"/> </logger>

国家管理

NiFi 为处理器、报告任务、控制器服务以及持续状态的框架本身提供了一个机制。例如,这允许处理器从 NiFi 重新启动后关闭的地方恢复。此外,它还允许处理器存储某些信息,以便处理器可以从组集中的所有不同节点访问该信息。这允许一个节点从另一个节点离开的位置拾取,或在聚类中的所有节点之间进行协调。

配置国家提供商

当组件决定存储或检索状态时,它通过提供"范围" ( 节点本地或集群范围) 来存储或检索状态。然后,根据此范围以及配置的国家提供商确定用于存储和检索此状态的机制。nifi.属性文件包含与配置这些状态提供商相关的三种不同的属性。

| 财产 | 描述 |

|---|---|

nifi.state.management.configuration.file |

首先是指定用于配置本地和/或集群范围的国家提供商的外部 XML 文件的属性。此 XML 文件可能包含多个提供商的配置 |

nifi.state.management.provider.local |

提供本 XML 文件中配置的当地国家提供商标识符的属性 |

nifi.state.management.provider.cluster |

同样,该属性提供此 XML 文件中配置的集群范围状态提供商的标识符。 |

此 XML 文件由顶级元素组成,该元件具有一个或多个元素以及零或多个元素。然后,每个元素都包含一个元素,用于指定nifi.properties文件中可以引用的标识符,以及指定用于给国家提供商提供说明的完全合格的类名称的元素。最后,每个元素可能都具有零或更多元素。每个元素都有一个属性,即国家提供者支持的名称。属性元素的文本内容是属性的价值。state-management``local-provider``cluster-provider``id``class``property``property``name``property

一旦这些国家提供者在国家管理.xml文件(或任何配置的文件)中配置了这些提供商,则这些提供商的标识符可以引用这些提供商。

默认情况下,地方国家提供者被配置为将数据粘在目录中。默认的集群状态提供商被配置为 。默认的基于ZooKeeper的提供商在使用之前必须填充其属性。如果多个 NiFi 实例将使用相同的ZooKeeper实例,也建议更改属性的价值。例如,人们可能会将值设置为 。A采取逗号分离的形式<托管>:<港>等。如果任何主机未指定端口,假设ZooKeeper默认。WriteAheadLocalStateProvider``$NIFI_HOME/state/local``ZooKeeperStateProvider``Connect String``Root Node``/nifi/<team name>/production``Connect String``my-zk-server1:2181,my-zk-server2:2181,my-zk-server3:2181``2181

在向ZooKeeper添加数据时,访问控制有两个选项:和 。如果该属性被设置为,那么任何人都可以登录 ZooKeeper,并拥有查看、更改、删除或管理数据的完整权限。如果指定,则只允许创建数据的用户读取、更改、删除或管理数据。为了使用该选项,NiFi 必须提供某种形式的身份验证。有关如何配置身份验证的更多信息,请参阅下面的ZooKeeper访问控制部分。Open``CreatorOnly``Access Control``Open``CreatorOnly``CreatorOnly

如果 NiFi 被配置为以独立模式运行,则该元素无需在国家管理.xml文件中填充,如果填充,则实际上将予以忽略。但是,该元素必须始终存在并填充。此外,如果 NiFi 在群集中运行,则每个节点还必须具有Current和正确配置的元素。否则,NiFi 将无法启动。cluster-provider``local-provider``cluster-provider

虽然这些提供商需要配置的属性并不多,但它们被外部化为单独的国家管理.xml文件,而不是通过nifi.属性文件进行配置,仅仅是因为不同的实现可能需要不同的属性,并且比将提供商的属性与所有其他 NiFi 框架特定的道具混合在一起要容易得多瑞斯

应当指出,如果处理器和其他组件使用分组范围保存状态,则如果该实例是独立实例(不在组集中)或与组集断开,则将使用本地状态提供程序。这也意味着,如果一个独立实例迁移成为集群,那么该状态将不再可用,因为该组件将开始使用聚类状态提供商而不是本地状态提供商。

嵌入式ZooKeeper服务器

如上所述,全聚类状态的默认状态提供商是 。在本文编写本报告时,这是唯一存在用于处理全集群状态的国家提供商。这意味着 NiFi 依赖ZooKeeper来充当集群。然而,有许多环境,其中NiFi部署的地方没有现有的ZooKeeper合奏被维护。为了避免迫使管理员也维护单独的ZooKeeper实例的负担,NiFi 提供了启动嵌入式ZooKeeper服务器的选项。ZooKeeperStateProvider

| 财产 | 描述 |

|---|---|

nifi.state.management.embedded.zookeeper.start |

具体说明 NiFi 的此实例是否应运行嵌入式ZooKeeper服务器 |

nifi.state.management.embedded.zookeeper.properties |

属性文件,提供ZooKeeper属性使用,如果设置为nifi.state.management.embedded.zookeeper.start``true |

这可以通过将nifi.属性设置为应运行嵌入式 ZooKeeper 服务器的节点来实现。一般来说,建议在 3 或 5 个节点上运行ZooKeeper。在少于 3 个节点上运行,在失败时提供更少的耐用性。在多个 5 个节点上运行通常产生的网络流量比必要的要多。此外,在 4 个节点上运行ZooKeeper不会比在 3 个节点上运行更有益,ZooKeeper 需要大多数节点是主动的才能工作。但是,由管理员决定最适合 NiFi 特定部署的节点数量。nifi.state.management.embedded.zookeeper.start``true

如果该属性设置为*,nifi. 属性中的属性*也变得相关。这指定了ZooKeeper属性文件使用。至少,此属性文件需要填充 Zoo 守护者服务器列表。服务器被指定为属性的形式,以,到。截至 NiFi 1.10.x,ZooKeeper已升级到 3.5.5,服务器现在定义与客户端口附加在年底根据ZooKeeper文档。因此,这些服务器中的每一个都被配置为<主机名>:<quorum端口>[<领导人选举端口>][角色]:[<客户端口地址>:]<客户端口>。作为一个简单的例子,这将是。此节点列表应是 NiFi 聚类中的相同节点,该节点的属性设置为 。还要注意,由于 ZooKeeper 将监听这些端口,因此可能需要配置防火墙来打开这些端口以进行传入流量,至少在集群中的节点之间。nifi.state.management.embedded.zookeeper.start``true``nifi.state.management.embedded.zookeeper.properties``server.1``server.2``server.n``server.1 = myhost:2888:3888;2181``nifi.state.management.embedded.zookeeper.start``true

当使用嵌入式ZooKeeper时,。/conf/ZooKeeper.属性文件有一个属性命名。默认情况下,此值设置为 。如果不止一个 NiFi 节点运行嵌入式ZooKeeper,则必须告诉服务器它是哪个。这是通过创建一个名为myid的文件并将其放入ZooKeeper的数据目录来实现的。此文件的内容应是服务器的索引,具体由 。因此,对于动物园守护者服务器之一,我们将通过执行以下命令来实现此目的:dataDir``./state/zookeeper``server.<number>

cd $NIFI_HOMEmkdir statemkdir state/zookeeperecho 1 > state/zookeeper/myid

对于下一个运行动物园守护者的 NiFi 节点,我们可以通过执行以下命令来实现此目的:

cd $NIFI_HOMEmkdir statemkdir state/zookeeperecho 2 > state/zookeeper/myid

等等。

有关用于管理ZooKeeper的属性的更多信息,请参阅ZooKeeper管理指南。

有关保护嵌入式动物园守护者服务器的信息,请参阅下面的 Kerberos 部分的"保护ZooKeeper"。

ZooKeeper访问控制

ZooKeeper通过访问控制列表 (ACL) 机制对其数据提供访问控制。当数据被写给 ZooKeeper 时,NiFi 将提供 ACL,表示允许任何用户对数据拥有完全权限,或者 ACL 表示只允许创建数据的用户访问数据。使用哪个 ACL 取决于属性的价值(有关更多信息,请参阅配置状态提供商部分)。Access Control``ZooKeeperStateProvider

为了使用 ACL 表示只有创建者才能访问数据,我们需要告诉ZooKeeper谁是造物主。实现这一目标有三种机制。第一个机制是使用 Kerberos 提供身份验证。有关更多信息,请参阅Kerbers 在NIFI的ZooKeeper客户端。

第二个选项,即确保网络通信被加密,是使用支持 TLS 的 ZooKeeper 服务器上的 X.509 证书进行身份验证。有关更多信息,请参阅TLS 保护ZooKeeper。

第三个选项是使用用户名和密码。此配置通过指定属性的值和属性的价值(有关更多信息,请参阅配置状态提供商部分)进行配置。不过,这里要记住的一点是,ZooKeeper会以纯文本传递密码。这意味着,除非 ZooKeeper 以一个实例集群的身份在本地主机上运行,或者与 ZooKeeper 的通信仅通过加密通信(如 VPN 或 SSL 连接)进行,否则不应使用用户名和密码。Username``Password``ZooKeeperStateProvider

保护ZooKeeper与克贝罗斯

当 NiFi 与ZooKeeper通信时,默认情况下,所有通信都是不安全的,任何登录ZooKeeper的人都能够查看和操作存储在ZooKeeper中的所有 NiFi 状态。为了防止这种情况,一个选项是使用 Kerberos 来管理身份验证。

为了确保与 Kerberos 的通信安全,我们需要确保客户端和服务器都支持相同的配置。下面提供了配置 NiFi ZooKeeper客户端和嵌入式ZooKeeper服务器以使用 Kerberos 的说明。

如果 Kerberos 尚未在您的环境中设置,您可以在红帽客户门户处查找有关安装和设置 Kerberos 服务器的信息:配置 Kerberos 5 服务器。此指南假定 Kerberos 已安装在 NiFi 运行的环境中。

请注意,在 NiFi 节点中对嵌入式ZooKeeper服务器进行缩放和将ZooKeeper NiFi 客户端进行缩放的以下程序将要求安装 Kerberos 客户端库。这是通过:

yum install krb5-workstation

完成此工作后*,/etc/krb5.conf*将需要针对您组织的 Kerberos 环境进行适当配置。

克贝里化嵌入式ZooKeeper服务器

系统上的krb5.conf文件与嵌入式ZooKeeper服务器应与 krb5kdc 服务运行系统上的文件相同。使用嵌入式动物园守护者服务器时,我们可以选择使用 Kerberos 来保护服务器的安全。所有节点配置为启动嵌入式ZooKeeper和使用 Kerberos 应遵循这些步骤。使用嵌入式动物园守护者服务器时,我们可以选择使用 Kerberos 来保护服务器的安全。所有节点配置为启动嵌入式ZooKeeper和使用 Kerberos 应遵循这些步骤。

为了使用 Kerberos,我们首先需要为我们的ZooKeeper服务器生成一个 Kerberos 校长。以下命令在 krb5kdc 服务运行的服务器上运行。这是通过卡德明工具完成的:

kadmin: addprinc "zookeeper/myHost.example.com@EXAMPLE.COM"

在这里,我们正在创建一个校长与主要,使用领域。我们需要使用一个名字是校长。在这种情况下,服务是和实例名称是(我们主机的完全合格名称)。zookeeper/myHost.example.com``EXAMPLE.COM``<service name>/<instance name>``zookeeper``myHost.example.com

接下来,我们需要为此本委托人创建一个 KeyTab,此命令在服务器上运行,带有嵌入式ZooKeeper服务器的 NiFi 实例:

kadmin: xst -k zookeeper-server.keytab zookeeper/myHost.example.com@EXAMPLE.COM

这将创建Current目录中指定的文件。我们现在可以将该文件复制到目录中。我们应该确保只有运行 NiFi 的用户才能阅读此文件。zookeeper-server.keytab``$NIFI_HOME/conf/

我们需要重复上述步骤的NiFi的每一个实例,将运行嵌入式动物园守护者服务器,一定要替换,或任何完全合格的主机名动物园守护者服务器将运行。myHost.example.com``myHost2.example.com

现在,我们有我们的 KeyTab 为每一个服务器,将运行 NiFi, 我们将需要配置 NiFi 的嵌入式动物园守护者服务器来使用此配置.ZooKeeper使用 Java 认证和授权服务 (JAAS),因此我们需要创建一个 JAAS 兼容的文件在目录中,创建一个名为ZooKeeper-jaas.conf的文件(如果客户端已经配置为通过 Kerberos 进行身份验证,此文件将已经存在。没关系,只需添加到文件中)。我们将添加到此文件,以下片段:$NIFI_HOME/conf/

Server { com.sun.security.auth.module.Krb5LoginModule required useKeyTab=true keyTab="./conf/zookeeper-server.keytab" storeKey=true useTicketCache=false principal="zookeeper/myHost.example.com@EXAMPLE.COM";};

请务必用相应的本金(包括服务器的完全合格域名)替换上述值。principal

接下来,我们需要告诉 NiFi 将此用作我们的 JAAS 配置。这是通过设置一个JVM系统属性完成的,所以我们将编辑会议/引导.conf文件。如果客户端已被配置为使用 Kerberos,则没有必要使用,就像上面所做的那样。否则,我们将在引导文件中添加以下行:

java.arg.15=-Djava.security.auth.login.config=./conf/zookeeper-jaas.conf

| 文件中的此附加行不必是 15 号,只需添加到bootstrap.conf文件中。使用适合配置的任何号码。 | |

|---|---|

我们将希望通过运行以下命令来初始化我们的 Kerberos 机票:

kinit –kt zookeeper-server.keytab "zookeeper/myHost.example.com@EXAMPLE.COM"

同样,请务必以适当的价值替换本金,包括您的领域和您完全合格的主机名。

最后,我们需要告诉 Kerberos 服务器使用 SASL 身份验证提供商。为此,我们编辑*$NIFI_HOME/conf/zookeeper.属性*文件,并添加以下行:

authProvider.1=org.apache.zookeeper.server.auth.SASLAuthenticationProviderkerberos.removeHostFromPrincipal=truekerberos.removeRealmFromPrincipal=truejaasLoginRenew=3600000requireClientAuthScheme=sasl

在将标识与 Znode 上应用的 acls 进行比较之前,该属性和属性用于使用户主名正常化。默认情况下,使用完整的本金,但设置和属性的真实将指示ZooKeeper从登录用户的身份中删除主机和领域进行比较。如果 NiFi 节点(在同一集群内)使用具有不同主机/领域值的本金,可以配置这些 kerberos 属性,以确保节点的身份正常化,并且节点将适当访问ZooKeeper共享的 Znodes。kerberos.removeHostFromPrincipal``kerberos.removeRealmFromPrincipal``kerberos.removeHostFromPrincipal``kerberos.removeRealmFromPrincipal

最后一行是可选的,但规定客户必须使用 Kerberos 与我们的ZooKeeper实例进行通信。

现在,我们可以启动 NiFi,嵌入式ZooKeeper服务器将使用 Kerberos 作为身份验证机制。

克贝里宁NIFI的ZooKeeper客户

| 运行嵌入式ZooKeeper服务器的 NiFi 节点也需要遵循以下程序,因为它们也将同时充当客户端。 | |

|---|---|

使用ZooKeeper验证用户的首选机制是使用 Kerberos。为了使用 Kerberos 进行身份验证,我们必须配置一些系统属性,以便ZooKeeper客户端知道用户是谁以及 KeyTab 文件的位置。所有配置为存储使用和使用 Kerberos 的集群状态的节点应遵循这些步骤。ZooKeeperStateProvider

首先,我们必须创建在与ZooKeeper沟通时使用的本金。这通常通过工具完成:kadmin

kadmin: addprinc "nifi@EXAMPLE.COM"

克贝罗斯校长由三个部分组成:主要部分、实例和领域。在这里,我们正在创建一个校长与主要,没有实例,和领域。主要(在此例中)是通过 Kerberos 进行身份验证时用于识别用户的标识符。nifi``EXAMPLE.COM``nifi

创建本金后,我们需要为校长创建一个 KeyTab:

kadmin: xst -k nifi.keytab nifi@EXAMPLE.COM

此键盘文件可以复制到其他带有嵌入式ZooKeeper服务器的 NiFi 节点。

这将创建一个名为nifi.keytab的Current目录中的文件。我们现在可以将该文件复制到目录中。我们应该确保只有运行 NiFi 的用户才能阅读此文件。$NIFI_HOME/conf/

接下来,我们需要配置 NiFi 来使用此 KeyTab 进行身份验证。由于ZooKeeper使用 Java 认证和授权服务 (JAAS),我们需要创建一个 JAAS 兼容的文件。在目录中,创建一个名为ZooKeeper-jaas.conf的文件,并添加到它下面的片段:$NIFI_HOME/conf/

Client { com.sun.security.auth.module.Krb5LoginModule required useKeyTab=true keyTab="./conf/nifi.keytab" storeKey=true useTicketCache=false principal="nifi@EXAMPLE.COM";};

然后,我们需要告诉 NiFi 将此用作我们的 JAAS 配置。这是通过设置一个JVM系统属性完成的,所以我们将编辑会议/引导.conf文件。我们在此文件的任意一个行中添加以下行,以便告诉 NiFi JVM 使用此配置:

java.arg.15=-Djava.security.auth.login.config=./conf/zookeeper-jaas.conf

最后,我们需要更新nifi.属性,以确保 NiFi 知道应用 SASL 特定的 ACL 为 Znodes,它将创建在ZooKeeper集群管理。为了实现此操作,请在$NIFI_HOME/conf/nifi.属性文件中,并编辑下列属性如下所示:

nifi.zookeeper.auth.type=saslnifi.zookeeper.kerberos.removeHostFromPrincipal=truenifi.zookeeper.kerberos.removeRealmFromPrincipal=true

并且应该与ZooKeeper配置中设置的内容一致。kerberos.removeHostFromPrincipal``kerberos.removeRealmFromPrincipal |

|

|---|---|

我们可以通过运行以下命令来初始化我们的 Kerberos 门票:

kinit -kt nifi.keytab nifi@EXAMPLE.COM

现在,当我们开始 NiFi 时,它会使用 Kerberos 在与ZooKeeper通信时以用户身份进行身份验证。nifi

故障排除克贝罗斯配置

使用 Kerberos 时,使用完全合格的域名而不是使用本地托管是进口的。请确保每个服务器的完全合格主机名在以下位置使用:

- 邦联/ZooKeeper.属性文件应使用FQDN的,。。。

server.1``server.2``server.N - ZooKeeper的财产提供者

Connect String - /etc/主机文件还应将 FQDN 解析为未在此的 IP 地址。

127.0.0.1

如果不这样做,可能导致类似以下错误:

2016-01-08 16:08:57,888 ERROR [pool-26-thread-1-SendThread(localhost:2181)] o.a.zookeeper.client.ZooKeeperSaslClient An error: (java.security.PrivilegedActionException: javax.security.sasl.SaslException: GSS initiate failed [Caused by GSSException: No valid credentials provided (Mechanism level: Server not found in Kerberos database (7) - LOOKING_UP_SERVER)]) occurred when evaluating ZooKeeper Quorum Member's received SASL token. ZooKeeper Client will go to AUTH_FAILED state.

如果与 Kerberos 沟通或验证存在问题,此故障排除指南可能具有价值。

以上故障排除指南中最重要的注释之一是打开 Kerberos 的调试输出的机制。这是通过设置环境变量来完成的。在 NiFi 中,通过在*$NIFI_HOME/conf/引导.conf*文件中添加以下行来实现此目的:sun.security.krb5.debug

java.arg.16=-Dsun.security.krb5.debug=true

这将导致调试输出被写入 NiFi 引导日志文件。默认情况下,这位于*$NIFI_HOME/日志/NIFI引导.log。*此输出可能相当冗长,但为排除 Kerberos 故障提供了极其有价值的信息。

用 TLS 保护ZooKeeper

如上所述,默认情况下,与ZooKeeper的沟通不安全。安全地对ZooKeeper进行身份验证并与ZooKeeper通信的第二个选项是使用支持 TLS 的ZooKeeper服务器(自ZooKeeper的 3.5.x 版本以来可用)使用基于证书的身份验证。在ZooKeeper指南中可以找到在外部ZooKeeper合奏上启用 TLS的说明。

一旦你有一个TLS启用的ZooKeeper实例,TLS可以通过设置启用为NiFi客户端。默认情况下,ZooKeeper客户将使用钥匙店和信托商店的现有属性。如果您需要为 ZooKeeper 提供单独的 TLS 配置,您可以创建单独的钥匙店和信托商店,并在*$NIFI_HOME/conf/nifi.属性*文件中配置以下属性:nifi.zookeeper.client.secure=true``nifi.security.*

| 属性名称 | 描述 | 违约 |

|---|---|---|

nifi.zookeeper.security.truststorePasswd |

信托商店的密码。 | 没有 |

nifi.zookeeper.client.secure |

是否使用客户 Tls 来协调ZooKeeper。 | 假 |

nifi.zookeeper.security.keystore |

钥匙店的文件名,其中包含与ZooKeeper沟通时要使用的私人密钥。 | 没有 |

nifi.zookeeper.security.keystoreType |

自选。钥匙店的类型。必须是,或.如果没有指定类型将从文件扩展中确定(, , , ) 。PKCS12``JKS``PEM``.p12``.jks``.pem |

没有 |

nifi.zookeeper.security.keystorePasswd |

钥匙店的密码。 | 没有 |

nifi.zookeeper.security.truststore |

将用于验证动物园守护者服务器的信托商店的档案名。 | 没有 |

nifi.zookeeper.security.truststoreType |

自选。信托商店的类型。必须是,或.如果没有指定类型将从文件扩展中确定(, , , ) 。PKCS12``JKS``PEM``.p12``.jks``.pem |